Risiken und Chancen in der Schatten-IT

Inoffizielle Systeme legitimiert

In wohl allen Unternehmen werden neben den offiziellen Systemen auch solche genutzt, von denen die IT-Abteilung nichts weiß. Obwohl meistens verpönt, kann diese Schatten-IT oft nützlich sein. Daher hat ein Team des FIR ein Vorhersagemodell entwickelt, das Schatten-IT zu legitimieren hilft.

Oft sind IT-Systeme nicht am Bedarf des Fachbereichs orientiert. Dies kann die Entstehung sogenannter Schatten-IT begünstigen, da Anwender die bestehende Infrastruktur umgehen, um praktikablere Lösungen zu nutzen. Als Schatten-IT werden Software und Hardware bezeichnet, die eigenmächtig von Fachbereichen – neben der offiziellen IT-Infrastruktur und ohne Kenntnis der zentralen IT-Abteilung – eingesetzt oder entwickelt wird. Solche Lösungen sind oft ein etablierter und teils prozesskritischer Bestandteil in Unternehmen. Insbesondere kleine und mittlere Unternehmen (KMU) können die Chancen einer Schatten-IT, unter Beachtung des steigenden Innovationsdrucks und zum Zweck der Wettbewerbsfähigkeit, für sich nutzen. Andererseits werden durch Schatten-IT Risiken geschaffen, die nicht unbeachtet bleiben dürfen. Dabei führt weder ein striktes Verhindern noch ein vollständiges Befürworten des Schatten-IT-Einsatzes zu einem bestmöglichen Ergebnis. Vielmehr wird die differenzierte Auseinandersetzung mit den existierenden Schatten-Lösungen empfohlen. Im Rahmen des Forschungsprojekts ‚Legitimise IT‘ hat sich ein Team des FIR der RWTH Aachen dem Ziel der Bewertung der Chancen und Risiken gewidmet.

Die Chancen

Die Chancen des Schatten-IT-Einsatzes können vier Wirkungsbereichen zugeordnet werden. Im Kontext der personalen Arbeitsumgebung sind jene Chancen gemeint, die das soziale Miteinander in den Fachabteilungen berühren. So können beispielsweise die Motivation des Teams und die Zusammenarbeit durch den Einsatz von Schatten-IT gefördert sowie eine gesteigerte Produktivität und Flexibilität erreicht werden. Chancen im Bereich individueller Kompetenzen bestehen in den unmittelbaren Auswirkungen auf einzelne Mitarbeiter. Dazu gehören gesteigerte Kreativität, Innovationsfähigkeit, Motivation oder eine verbesserte IT-Kompetenz. Der Wirkungsbereich der IT-Landschaft bündelt Chancen, die über die Nutzungsgrenzen der Schatten-Lösung hinweg Wirkung zeigen. Beispielsweise kann Schatten-IT interne Defizite aufdecken oder als Indikator für nicht erfüllte Anforderungen der Fachabteilungen dienen. Schatten-IT kann zudem als Projektanstoß für IT-Veränderungen mit geringen Initialkosten verstanden werden. Auch in abteilungsinternen Prozessen ergeben sich die Chancen, da sie dort Auswirkungen auf die Prozesslandschaft haben. Schatten-IT kann dazu beitragen, einfache, innovative und schnell verfügbare Lösungen zu liefern. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Die Risiken

Die Risiken von Schatten-IT zeigen sich in drei Wirkungsbereichen. Im Bereich der individuellen Arbeitseinstellung resultieren Risiken aus dem fehlenden Verantwortungsbewusstsein für die Schatten-Lösung, dem Silodenken und der Ablenkung von Kernaufgaben. Für die IT-Landschaft bestehen Risiken in der wachsenden Heterogenität der IT-Infrastruktur, der fehlenden Datensicherheit oder -validation von Schatten-Lösungen, fehlendem IT-Support und mangelnder Berücksichtigung in der Kostenplanung. Schatten-IT birgt darüber hinaus Risiken für die Unternehmensinfrastruktur, da die Schnittstellenkomplexität dieser erhöht und zum Teil redundante Systeme geschaffen werden. Diese verstoßen oftmals gegen Compliance-Richtlinien.

Dreistufiges Vorgehen

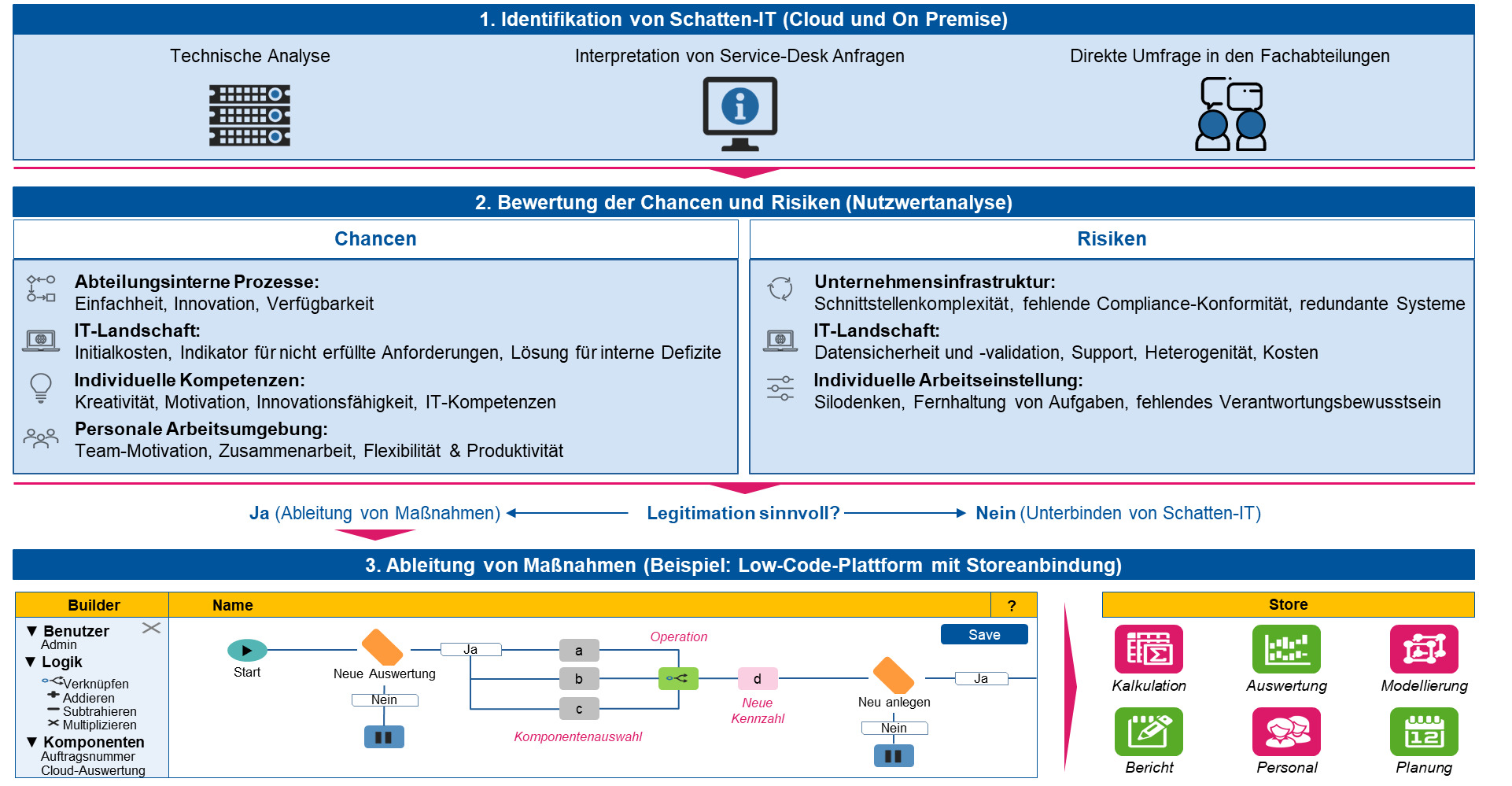

Für den Umgang mit Schatten-IT wurde am FIR ein dreistufiges Vorgehen entwickelt, das die Bewertung von Chancen und Risiken beinhaltet. Im ersten Schritt gilt es, die vorhandene Schatten-IT zu identifizieren. Dazu gibte es drei Ansätze: die technische Analyse, die Interpretationen von Servicedesk-Anfragen und die Umfrage in den Fachabteilungen. Die technische Analyse basiert auf dem Einsatz von Lizenzmanagementsystemen oder Netzwerkanalysetools. Erstere beobachten installierte Software auf Endgeräten und ermöglichen die legale und lizensierte Nutzung. Anwender können eine Übersicht über genutzte Software erhalten und somit Schatten-IT identifizieren. Netzwerkanalysewerkzeuge untersuchen hingegen die Netzwerknutzung, um Fehlerquellen aufzudecken und Sicherheitsbedrohungen zu erkennen. Die damit einhergehende Analyse der Datenströme liefert Hinweise auf die Existenz von Schatten-IT. Im Falle der unerlaubten Nutzung von Cloud-Services zum Datenaustausch ist der Upload aus dem Netzwerk erkenntlich. Darüber hinaus kann die Untersuchung von Informationen des Servicedesks Schatten-IT offenbaren. In der Praxis zeigt sich, dass einige der eingehenden Anfragen im Zusammenhang mit inoffiziellen Schatten-Lösungen stehen. Die dritte Möglichkeit stellt eine Umfrage innerhalb der Fachabteilungen dar. Der Thin[gk]athon, veranstaltet vom Smart Systems Hub, vereint kollaborative Intelligenz und Industrie-Expertise, um in einem dreitägigen Hackathon innovative Lösungsansätze für komplexe Fragestellungen zu generieren. ‣ weiterlesen

Innovationstreiber Thin[gk]athon: Kollaborative Intelligenz trifft auf Industrie-Expertise

Oft informelle Kanäle

In KMU existieren oft nur ungenügende IT-Serviceprozesse bei gleichzeitig fehlender Expertise. Lizenzmanagementsysteme und Netzwerkanalysetools sind zum Teil frei verfügbar, kommen jedoch oft nicht zum Einsatz. Zudem ist die Annahme, aus Servicedesk-Anfragen effizient auf Schatten-IT-Lösungen zu schließen, für einen Großteil der KMU nicht haltbar. Da in KMU informelle Kanäle mit geringem Formalisierungsgrad vorherrschen, werden Informationen oft mündlich ausgetauscht. Somit stellt die Suche nach Schatten-IT mithilfe von Interviews, erweitert um die Verarbeitung mündlich weitergegebener Informationen die beste Lösung für KMU dar.

Chancen und Risiken bewerten

Im weiteren Verlauf gilt es, Chancen und Risiken zu bewerten. Im Rahmen einer unternehmensindividuellen Nutzwertanalyse (Schritt 2) können die Wirkungsbereiche der Chancen und Risiken identifiziert und gegeneinander abgewogen werden. Im abschließenden Schritt 3 muss darauf aufbauend eine geeignete Legitimierungsform abgeleitet werden. Im Fokus des Forschungsprojekts stehen dafür beispielsweise plattformbasierte Konzepte wie Low-Code-Plattformen. Die Anbindung eines Stores ermöglicht die Entwicklung von fachbereichsspezifischen Anwendungen, die von der IT-Abteilung überprüft werden. Eine Teilnahme am Forschungsprojekt ist jederzeit unverbindlich und kostenfrei möglich.