Cybersicherheit

Hacken mit legitimen Tools

Sind Cyberattacken einmal in das Unternehmensnetzwerk eingedrungen, nutzen Hacker oftmals auch legitime Tools für weitere Aktivitäten, was die Angriffserkennung erschwert. Dies hat eine Analyse von Kaspersky ergeben.

Europäische Unternehmen und Organisationen aus sämtlichen Branchen haben mit Cyberangriffen zu kämpfen. So betraf fast ein Viertel (24 Prozent) der weltweit von Kaspersky analysierten Vorfallreaktionen (Incident Responses) im vergangenen Jahr Europa, Platz zwei nach dem Mittleren Osten (32,6 Prozent). Am häufigsten lösten verdächtige Dateien (36,2 Prozent), bereits verschlüsselte Daten (21,3 Prozent) oder verdächtige Aktivitäten an den Endpoints (10,6 Prozent) eine Vorfallreaktion bei Unternehmen aus. Dabei wird die Hälfte der Vorfälle erst nach einigen Wochen entdeckt. Laut der Analyse steht zudem ein Viertel der Sicherheitsvorfälle in Verbindung mit legitimen Verwaltungs- und Fernzugriffstools, die Sicherheitslösungen als Angriffe nur schwer erkennen können.

Wie werden Angriffe erkannt?

Unternehmen erkennen Cyberangriffe zum einen an auffälligen negativen Auswirkungen wie verschlüsselten Daten, Geldverlust oder geleakten Daten sowie aufgrund von Warnungen, die sie von ihren Sicherheitslösungen erhalten. Bei der Analyse der Vorfallreaktionen in Europa stellten die Kaspersky-Experten fest, dass in 35,3 Prozent der Fälle ausgenutzte Programm-Schwachstellen das Einfallstor in das Unternehmensnetzwerk waren. Als weitere erste Angriffsvektoren dienten Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

- schädliche E-Mails (29,4 Prozent),

- externe Datenträger (11,8 Prozent),

- Ausnutzung von Schwachstellen aufgrund fehlerhafter Konfiguration (11,8 Prozent),

- geleakte Zugangsdaten (5,9 Prozent)

- sowie Insider (5,9 Prozent)

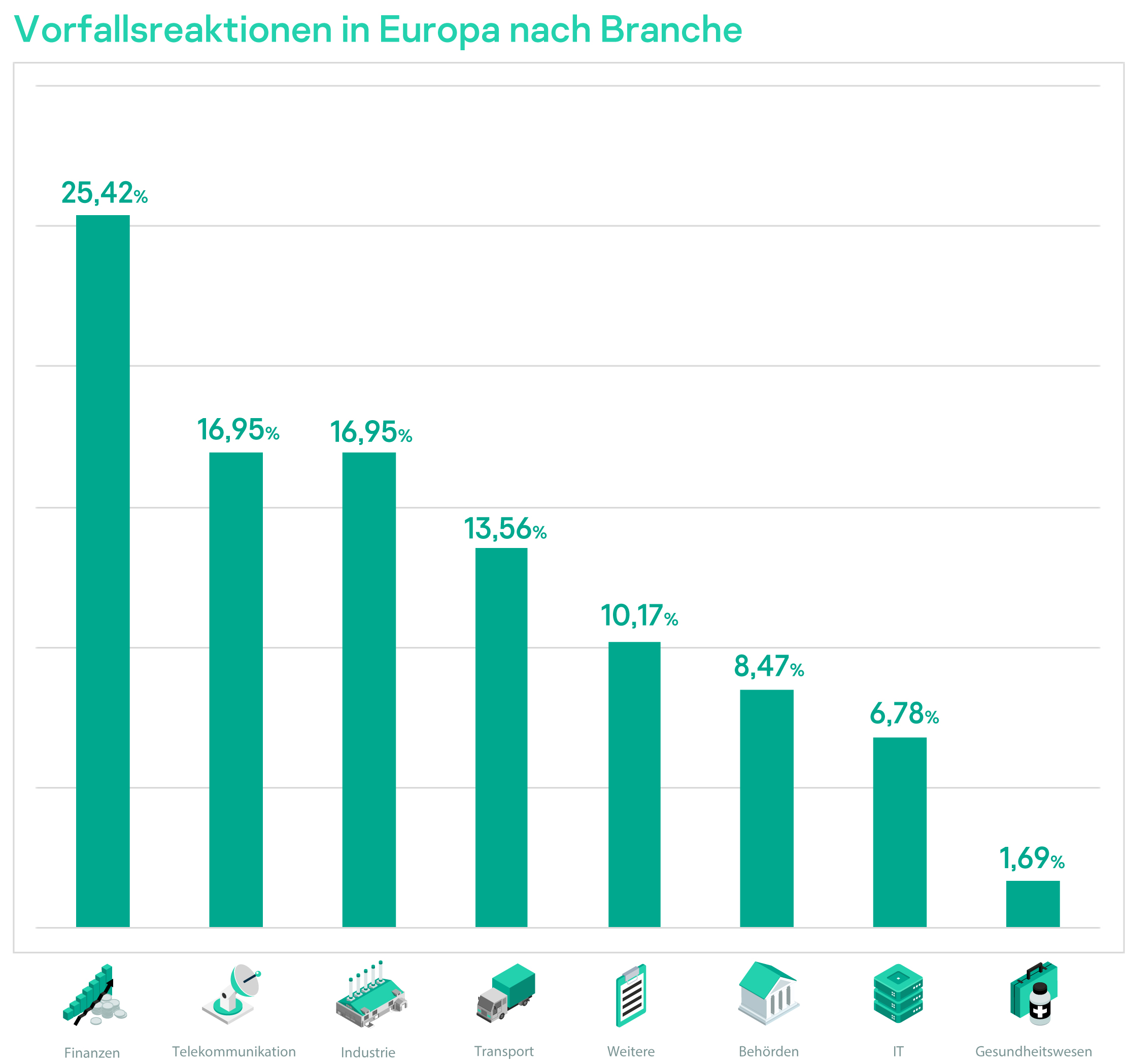

Die meisten analysierten Angriffsfälle entfielen auf den Finanzsektor (25,4 Prozent), gefolgt von der Industrie und dem Telekommunikationssektor mit jeweils 16,9 Prozent. Das Manufacturing Execution System (MES) HYDRA optimiert Produktionsprozesse für Fertigungsunternehmen, um Wettbewerbsvorteile zu erzielen. ‣ weiterlesen

MES-Integrator und 360-Grad-Partner für optimierte Fertigung

18 verschiedene Tools identifiziert

Waren die Angreifer erst einmal im Netzwerk, missbrauchten sie in 25 Prozent der analysierten Incident Responses legitime Tools, um Schaden anzurichten. Diese dienen eigentlich IT- und Netzwerkadministratoren unter anderem dazu, Fehler zu beheben und den Mitarbeitern technischen Support zu bieten. Jedoch können Cyberkriminelle damit Prozesse auf Endpunkten ausführen, auf vertrauliche Informationen zugreifen und diese extrahieren, wobei verschiedene Sicherheitskontrollen zur Erkennung von Malware umgangen werden.

Bei der Analyse identifizierten die Kaspersky-Experten 18 verschiedene legitime Tools, die von Angreifern für schädliche Zwecke missbraucht wurden. Bei der Hälfte der in Europa analysierten Fälle wurde das Verwaltungstool PowerShell sowie PsExec verwendet.

- Den Zugriff auf Remoteverwaltungstools von externen IP-Adressen beschränken und sicherstellen, dass auf Fernbedienungsschnittstellen nur von einer begrenzten Anzahl von Endpunkten aus zugegriffen werden kann.

- Eine strenge Passwort-Richtlinie für alle IT-Systeme und den Einsatz von Multi-Faktor-Authentifizierung durchsetzen.

- Mitarbeitern eingeschränkte Privilegien anbieten und Konten mit hohen Privilegien nur denjenigen gewähren, die dies zur Erfüllung ihrer Aufgabe benötigen.

- Installation einer dedizierten Sicherheitslösung auf allen Windows-, Linux- und MacOS-Endpunkten.

- SOC(Security Operations Center)-Teams Zugang zu den neuesten Erkenntnissen über Bedrohungen mittels Threat Intelligence ermöglichen, damit es über Instrumente, Techniken und Taktiken von Bedrohungsakteuren auf dem Laufenden bleibt.

- Regelmäßige Erstellung von Backups aller relevanten Geschäftsdaten. Auf diese Weise können wichtige Daten schnell wiederhergestellt werden, die mittels Ransomware verschlüsselt und unbrauchbar gemacht wurden.