Datenplattform nach dem Security-by-Design-Prinzip

Produktionsdaten sicher in der Cloud verarbeiten

Am Fraunhofer-Institut für Angewandte und Integrierte Sicherheit AISEC entsteht gerade eine Plattform zum Austausch von Fertigungsdaten, die Sicherheitsanforderungen schon während der Entwicklungsphase berücksichtigt. Dieser Security- by-Design-Ansatz ist prototypisch umgesetzt und soll bei mittelständischen Maschinenherstellern und -betreibern erprobt werden.

Der Austausch von Daten aus der laufenden Produktion kann sowohl für den Hersteller als auch für den Betreiber der Fertigungsmaschinen von Vorteil sein. So kann der Hersteller die Maschinendaten z.B. dahingehend auswerten, mechanische Schwachstellen innerhalb einer Serie zu ermitteln und die entsprechenden Parameter in zukünftigen Serien zu optimieren. Sind genügend Daten verfügbar, kann der Betreiber den Verschleiß von Maschinen durch Methoden prädiktiver Instandhaltung prognostizieren und ihm mit vorbeugenden Maßnahmen entgegenwirken. Durch Echtzeitauswertung der Maschinendaten ist ferner eine kollaborative Qualitätskontrolle von Erzeugnissen durch deren Abnehmer möglich, ohne dass Zulieferer dadurch ihr geistiges Eigentum preisgeben müssen. Das kann im Fall von bedarfssynchroner Produktion dazu beitragen, Produktionsausfälle aufgrund fehlerhafter oder qualitativ minderwertiger Teile zu vermeiden.

Schützenswerte Information

Doch der Datenaustausch über Unternehmensgrenzen hinweg rückt die Themen Datenschutz und -sicherheit in den Fokus, da Fertigungsdaten oft sensible Informationen zum Unternehmen und den hergestellten Produkten enthalten. Im Projekt ‚Anonymization4Optimization (A4O)‘ am Fraunhofer-Institut für Angewandte und Integrierte Sicherheit AISEC wird gerade an einer Plattform gearbeitet, die einen solchen Datenaustausch ermöglicht und dabei den Schutz von Intellectual Property (IP) etwa vor Hackern oder Konkurrenten in den Mittelpunkt rückt. Projektpartner ist das Institut für Werkzeugmaschinen und Betriebswissenschaften der TU München, als Projektträger ist der Verein Deutscher Werkzeugmaschinenfabriken e.V. beteiligt. In einem solchen Kontext muss auch die Verarbeitung der Daten auf externen Cloud-Plattformen hohen Sicherheitsanforderungen entsprechen. Im Folgenden wird die Funktionsweise der Plattform erläutert, die aktuell unter Laborbedingungen getestet wird. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Abgesichert Daten tauschen

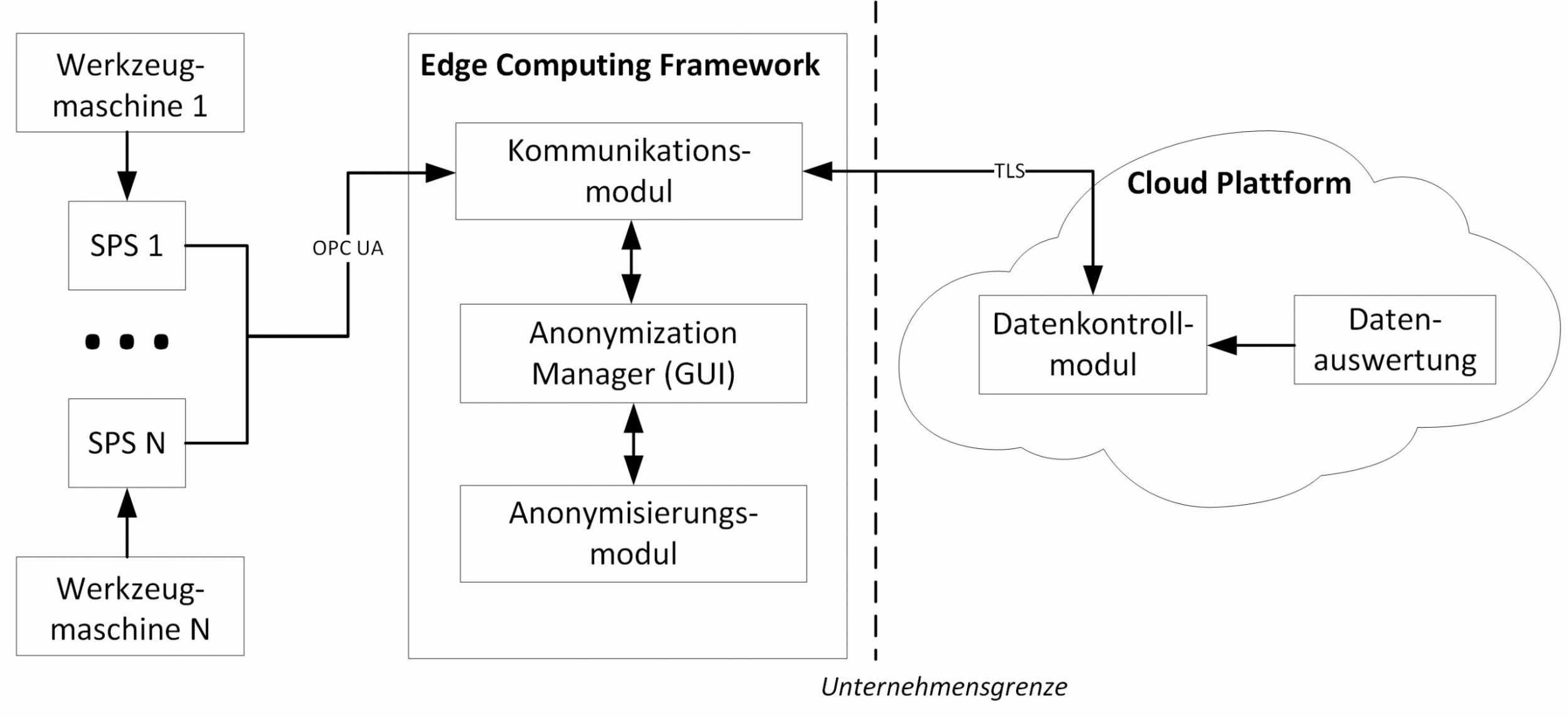

Die Daten zur späteren Auswertung liefert eine Werkzeugmaschine über die angeschlossene speicherprogrammierbare Steuerung (SPS). Diese Daten werden im Edge-Servernetz (Edge Computing Framework) aufbereitet, bevor sie weiter an die Cloud-Plattform übermittelt werden. Die Absicherung der Kommunikation sowie der Datenschutz finden über ein Kommunikations- bzw. Anonymisierungsmodul statt. Die Auswertung in der Cloud erfolgt dann auf Basis dieser anonymisierten Daten. In der Cloud bietet das vorgeschaltete Datenkontrollmodul dem Datengeber die Möglichkeit, die Daten aus der Ferne zu attestieren.

Datenverarbeitung im Container

Die Module wurden an mehreren Punkten innerhalb der Systemarchitektur platziert. Sowohl im Edge-Servernetz auf Unternehmensseite als auch in der externen Cloud speichern bzw. visualisieren eine dokumentenorientierte Datenbank sowie eine Analyseplattform die Maschinendaten. Beides ist durch eine Container-Virtualisierung vom unterliegenden Linux-Betriebssystem isoliert. Die Bedienung erfolgt durch eine selbstentwickelte grafische Benutzeroberfläche, die im Edge-Servernetz ausgeführt wird. Mit ihrer Hilfe kann der Maschinenbetreiber angeben, welche Maschinendaten von der SPS abgerufen werden sollen. Außerdem kann der Datengeber bestimmen, welche Daten in die Cloud ausgeleitet werden und ob diese vorher anonymisiert werden sollen. Der Thin[gk]athon, veranstaltet vom Smart Systems Hub, vereint kollaborative Intelligenz und Industrie-Expertise, um in einem dreitägigen Hackathon innovative Lösungsansätze für komplexe Fragestellungen zu generieren. ‣ weiterlesen

Innovationstreiber Thin[gk]athon: Kollaborative Intelligenz trifft auf Industrie-Expertise

Kommunikationsmodul als Schaltzentrale

Das Kommunikationsmodul des Edge-Servernetzes ist die zentrale Schaltzentrale der Systemarchitektur. Es ist für den Abruf von Maschinendaten und die Anbindung zusätzlicher, externer Sensoren zuständig. Maschinendaten, die zusätzlich über eine gesicherte Verbindung in Richtung Cloud auszuleiten sind, anonymisiert das Modul bei Bedarf und signiert sie anschließend digital. Für die digitale Signatur steht ein privater Schlüssel des Maschinenbetreibers bereit, der idealerweise in einem Hardware-Security-Modul (HSM) gespeichert ist. Das öffentliche Gegenstück des Schlüssels liegt dem externen Maschinenhersteller vor, der mithilfe des Datenkontrollmoduls die Authentizität und Integrität der empfangenen Daten verifizieren kann. Ist die Überprüfung erfolgreich, nimmt die Cloud-Datenbank die Daten auf. Eine spezifische, ebenfalls digitial signierte Anfrage seitens des Maschinenbetreibers ermöglicht es mithilfe des Datenkontrollmoduls, sämtliche Cloud-Daten zu löschen, wodurch er die volle Kontrolle über seine Daten behält

Unbrauchbar für Angreifer

Das Anonymisierungsmodul des Edge-Servernetzes verändert die Daten so, dass sie für die Zielanwendungen der Cloud noch verständlich sind, aber anderen nichts nutzen. Hierfür wird das Datenschutzmodell ‚Differential Privacy (DP)‘ verwendet. Es zeichnet sich durch starken mathematischen Datenschutz und Skalierbarkeit aus. Letzteres ist im Big-Data-Umfeld moderner Produktionsanlagen nützlich. DP verändert die Originaldaten so stark, dass diese nicht mehr erkannt werden können, deren statistische Eigenschaften jedoch erhalten bleiben. Dabei ist bei der Parametrisierung der DP-Algorithmen immer auf den jeweiligen Anwendungsfall zu achten, damit die benötigten Statistiken später bei der Auswertung aus dem Datensatz generiert und zur Verfügung gestellt werden können. Der beschriebene Anwendungsfall stellt eine Möglichkeit dar, wie eine Systemarchitektur von Unternehmen unter Beachtung der Prinzipien von Security by Design umgesetzt werden kann. Durch die offene Architektur ist eine Vielzahl weiterer Anwendungsfälle möglich.