OT und IT verheiraten

IT-Security als Ehevertrag

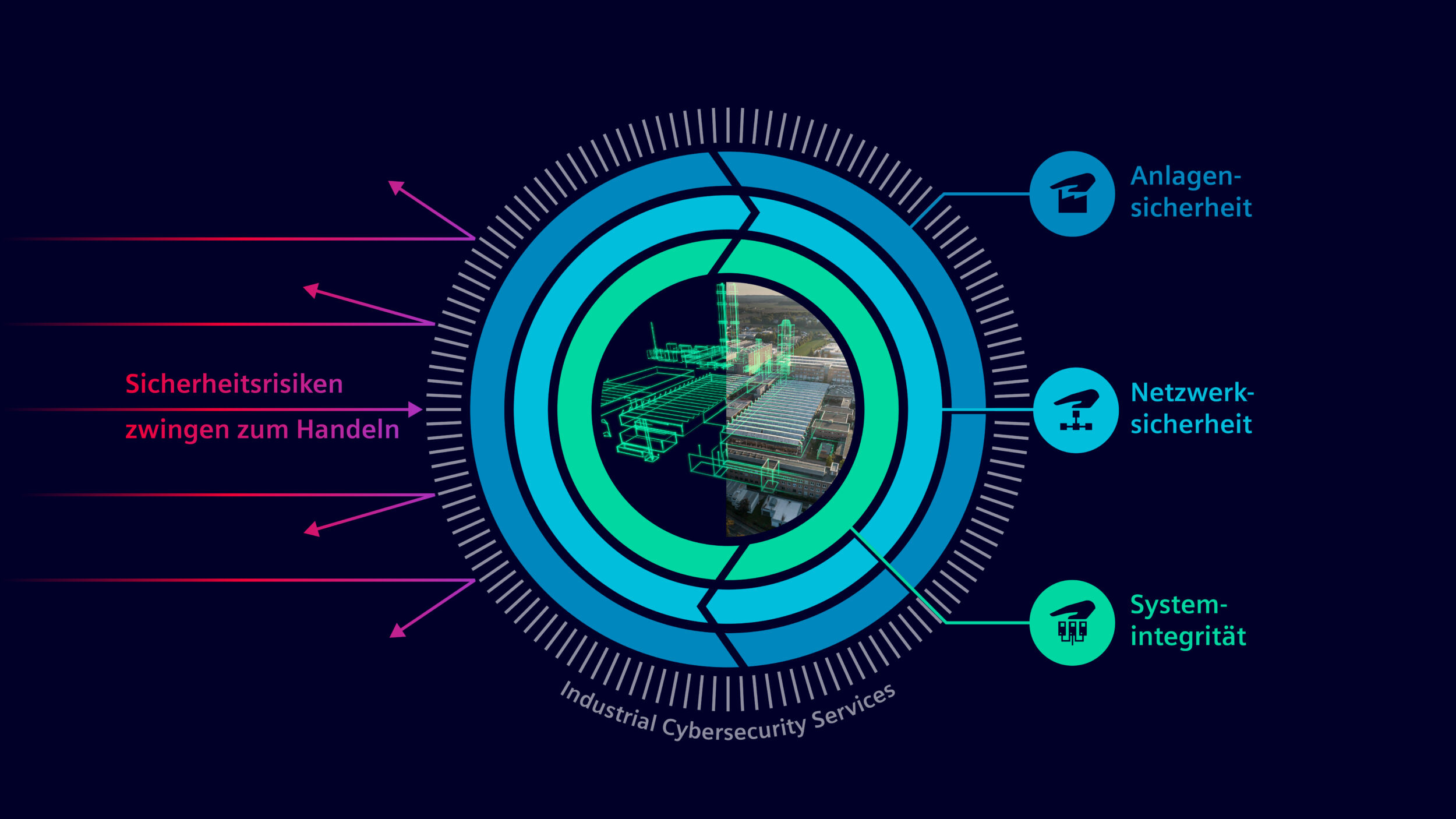

Die Verschmelzung von Operational Technology (OT) und IT bietet Vorteile. Um sie zu nutzen, müssen sich Fabrikbetreiber aber zunächst mit einem tragfähigen IT-Sicherheitskonzept befassen. Die Eckpfeiler sind Transparenz, Kontrolle und Reaktionsfähigkeit.

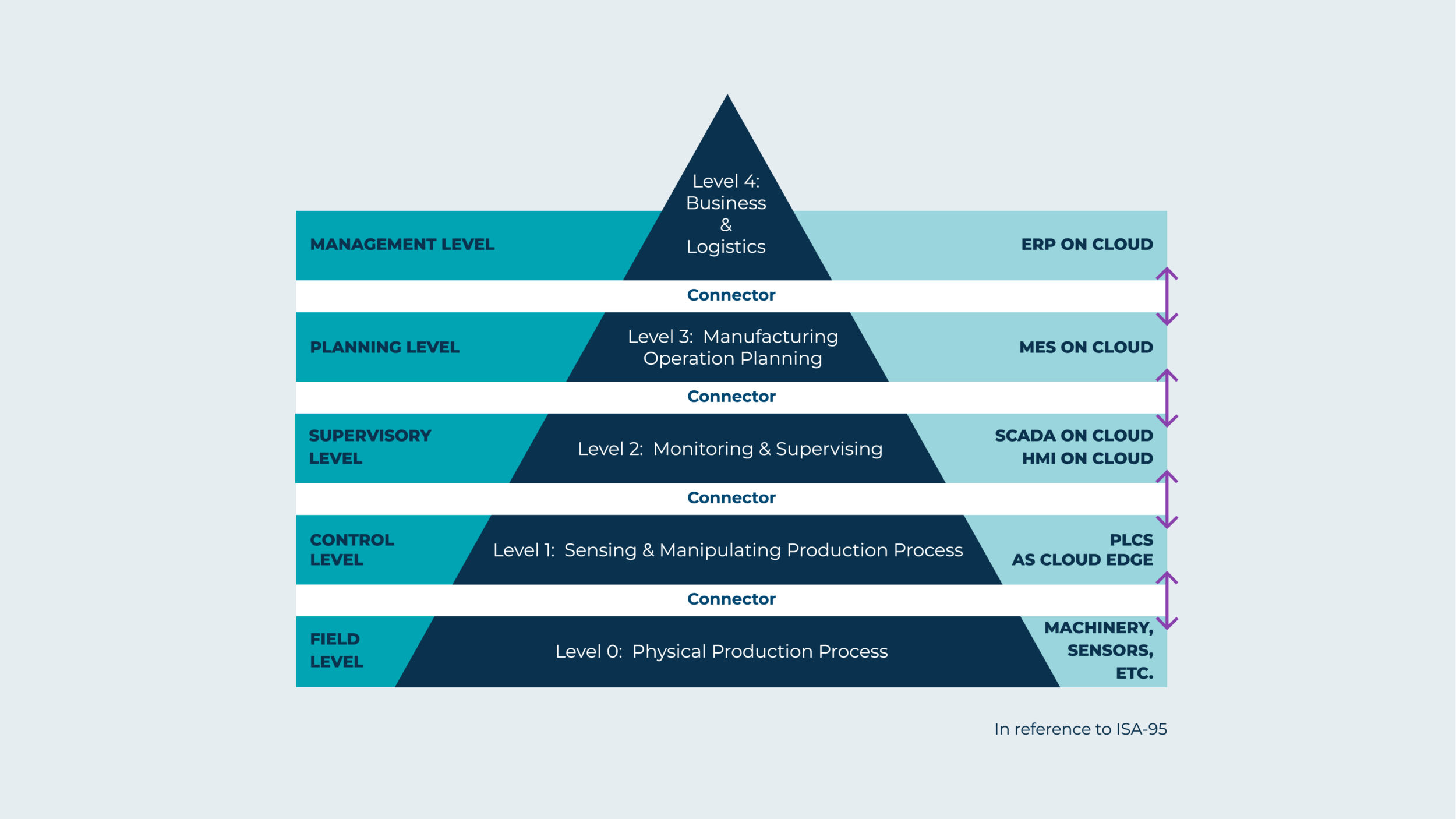

Um Montagehallen, Produktionsstätten oder Energienetze zu betreiben, kommen industrielle Steuerungssysteme (ICS) sowie Supervisory Control And Data Acquisition (Scada) zum Einsatz. Diese Operational Technology (OT) steuert die physischen Prozesse der Maschinen. Die Netzwerke, in denen diese OT-Systeme betrieben werden, sind traditionell von der IT-Umgebung des Unternehmens sowie vom Internet durch einen Air-Gap – wörtlich ein Luftspalt – getrennt. Und das aus gutem Grund, kann doch der Ausfall der OT-Systeme zu hohen Kosten führen und sogar zur Gefahr für die Mitarbeiter werden. Der Air-Gap trennt IT- und OT-Systeme physisch und logisch voneinander und soll dennoch die Übertragung von Nutzdaten zulassen. Der Thin[gk]athon, veranstaltet vom Smart Systems Hub, vereint kollaborative Intelligenz und Industrie-Expertise, um in einem dreitägigen Hackathon innovative Lösungsansätze für komplexe Fragestellungen zu generieren. ‣ weiterlesen

Innovationstreiber Thin[gk]athon: Kollaborative Intelligenz trifft auf Industrie-Expertise

Vorteile und Nachteile

Bisher hielten sich die Bedrohungen für die OT durch die Trennung von der IT in Grenzen. Der Luftspalt sorgte für eine Distanz zu den Cyber-Bedrohungen. Der Wartungszugang zu industriellen Maschinen, die Aktualisierung von ICS-Tools aus der Ferne oder Remote-Firmware-Updates boten allerdings schon immer potenzielle Hintertüren in die OT-Umgebung. Der Hauptgrund für eine zunehmende Bedrohung ist jedoch, dass im Zuge der Digitalisierung IT- und OT-Netzwerke immer mehr zusammenwachsen. Der Zusammenschluss schafft einerseits viele Vorteile: Die Kombination von Daten und Produktion ermöglicht es Unternehmen beispielsweise, schneller auf Marktveränderungen zu reagieren und Systeme aus der Ferne zu verwalten und zu steuern. Doch die Vorteile sind auch mit Risiken verbunden. So kursiert aktuell beispielsweise speziell auf OT-Anlagen zugeschnittene Malware, die IT-Umgebung und ihre Netzwerkverbindungen ausnutzen kann, um Zugang zu industriellen Steuerungssystemen zu erhalten.

Raffiniertere Methoden

Zudem werden Angreifer immer raffinierter und die Angriffsmethoden ausgereifter. Mit hochkomplexen und vielseitigen Techniken sind Angreifer in der Lage, eine Vielzahl an Mechanismen zu nutzen, um IT- und zunehmend auch die OT-Umgebung zu infiltrieren. Die große Anzahl an Security-Tools kann ebenfalls dazu führen, dass Bedrohungsabwehr in gewisser Weise sogar eher erschwert wird. In zu vielen Fällen hat das IT-Sicherheitspersonal nicht die Zeit, sich mit diesen einzelnen Tools zu befassen, wodurch Cyber-Bedrohungen buchstäblich im Rauschen der vielen Alerts untergehen können. Dazu verschärft der Fachkräftemangel in der IT-Security die Situation. Zusätzlich haben die Vorschriften für Cybersecurity und den Schutz persönlicher Daten die Komplexität der Sicherheit für IT- und OT-Manager in letzter Zeit laufend erhöht. So gelten allgemeine Standards wie PCI-DSS (Payment Card Industry Data Security Specification), DSGVO (Datenschutzgrundverordnung) und das NIST (National Institute of Standards and Technology)-Framework – allesamt Richtlinien, die Unternehmen verstehen und umsetzen müssen.