Eine Umfrage von Trend Micro zeigt, dass Unternehmen weltweit häufig von BPC(Business Process Compromise)-Angriffen betroffen sind. Dabei geht die größte Gefahr von Angriffen per E-Mail aus, die gerade in finanzieller Hinsicht hohe Schäden verursachen können.

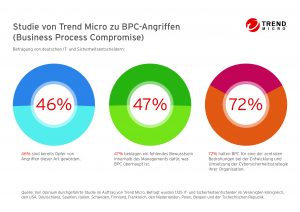

Der IT-Security-Spezialist Trend Micro hat die Ergebnisse seiner Studie zu Cyberangriffen auf Unternehmen vorgestellt. Demnach waren bereits 46 Prozent der befragten Unternehmen in Deutschland von einem Business Process Compromise (BPC), also einem Angriff auf ihre Geschäftsprozesse, betroffen. Weltweit wurden 43 Prozent der Unternehmen angegriffen. Insgesamt befragte der IT-Security-Spezialist 1.125 IT- und Sicherheitsentscheider weltweit.

Konsequenzen selten bekannt

Die Studie ergab weiterhin, dass sich — trotz der Häufigkeit von erfolgreichen Angriffen — 47 Prozent der Führungsebenen in Deutschland und 50 Prozent der Führungskräfte weltweit noch nicht darüber bewusst sind, worum es sich bei solchen Angriffen handelt und welche Konsequenzen diese für ihren Betrieb haben können.

Angreifer verändern Unternehmensprozesse zu ihrem Vorteil

Bei einem BPC-Angriff suchen Kriminelle nach Lücken in Geschäftsprozessen, verwundbaren Systemen und anfälligen Praktiken. Ist eine Schwachstelle identifiziert, wird ein Teil des Prozesses zum Nutzen des Angreifers geändert, ohne dass das Unternehmen oder seine Kunden die Änderung bemerken. Trend Micro geht davon aus, dass 91 Prozent der deutschen Unternehmen und 85 Prozent der Unternehmen weltweit im Falle eines erfolgreichen Angriffs Einschränkungen beim Betrieb von mindestens einem ihrer Geschäftszweige hätten. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Langfristige Angriffe

„Wir sehen immer mehr Cyberkriminelle, die bereit sind, für einen höheren Gewinn langfristig zu agieren“, sagt Rik Ferguson, Vice President Security Research bei Trend Micro. „Bei einem BPC-Angriff könnten sie monate- oder jahrelang in der Infrastruktur eines Unternehmens lauern, Prozesse überwachen und sich ein detailliertes Bild davon machen, wie es funktioniert. Von dort aus ist es möglich, unbemerkt und ohne menschliche Interaktion in kritische Bereiche einzudringen. So könnten sie beispielsweise wertvolle Waren an eine neue Adresse umleiten oder die Einstellungen von Druckern ändern, um vertrauliche Informationen zu stehlen.“

Sicherheitsverantwortliche kennen das Risiko

Laut Studie, kennen Sicherheitsverantwortliche weltweit dieses Risiko – 72 Prozent der Befragten gaben an, dass die Verhinderung von BPC-Angriffen Priorität bei der Entwicklung und Umsetzung der Cybersicherheitsstrategie ihres Unternehmens hat. Das mangelnde Bewusstsein des Managements für dieses Problem schaffe jedoch eine Wissenslücke, die Unternehmen anfällig für Angriffe machen könnte. Dies gelte insbesondere angesichts der zunehmenden Digitalisierung, da sich immer mehr Unternehmen darum bemühen würden, Kernprozesse zu transformieren und zu automatisieren, um Effizienz und Wettbewerbsfähigkeit zu steigern. Das Manufacturing Execution System (MES) HYDRA optimiert Produktionsprozesse für Fertigungsunternehmen, um Wettbewerbsvorteile zu erzielen. ‣ weiterlesen

MES-Integrator und 360-Grad-Partner für optimierte Fertigung

CEO-Fraud

Der gängigste Angriffsweg für Cyberkriminelle ist ein Business E-Mail Compromise (BEC bzw. CEO-Fraud). Diese Art von Betrug zielt auf die E-Mail-Konten von hochrangigen Mitarbeitern ab, die mit Finanzangelegenheiten in Verbindung stehen oder an Zahlungen per Banküberweisung beteiligt sind. In der Regel finden diese Angriffe entweder mittels Identitäts-Spoofing statt oder es werden Zugangsdaten durch Keylogger oder Phishing abgegriffen.

Schaden liegt bei 12Mrd.US$

In der Umfrage von Trend Micro gaben 50 Prozent der deutschen Unternehmen an, dass sie es sich nicht leisten können, bei einem BEC-Angriff Geld zu verlieren – weltweit waren es sogar 61 Prozent. Laut FBI steigen allerdings die globalen Verluste aufgrund derartiger Angriffe weiter an und erreichten in diesem Jahr bereits die Marke von 12Mrd.US$.

Schutz jenseits des Perimeters

„Um sich vor allen Formen von BPC-Angriffen zu schützen, müssen Unternehmens- und IT-Führungskräfte zusammenarbeiten, damit Cybersicherheit an erster Stelle steht und potenziell verheerende Verluste vermieden werden. Unternehmen benötigen Schutz auch jenseits des Perimeters, um ungewöhnliche Aktivitäten innerhalb ihrer Prozesse zu erkennen, wenn Angreifer in das Unternehmensnetzwerk eindringen. Dazu gehören die Sperrung des Zugriffs auf unternehmenskritische Systeme, die Überwachung der Datenintegrität und Intrusion Prevention, um Seitwärtsbewegungen innerhalb eines Netzwerks zu stoppen“, sagt Ferguson.