Hi-Tech Crime Trends

Ransomware nach wie vor weltweit größte Cyberbedrohung

Deutschland ist das am stärksten von Ransomware betroffene Land in Europa und das vierte nach der Anzahl an kompromittierten Netzwerken. Lockbit und Conti sind die aktivsten Ransomware-Akteure in diesem Land und Info-Stealer erbeuteten die Zugangsdaten von knapp 700.000 deutschen Nutzerkonten. Diese und andere Cyber-Bedrohungen werden im neuen Group-IB-Bericht Hi-Tech Crime Trends 2022/2023 behandelt.

Group-IB, ein auf die Untersuchung und Vorbeugung von Cyberkriminalität spezialisiertes globales Cybersicherheitsunternehmen, hat seinen neuen Jahresbericht über die wichtigsten globalen Cyberbedrohungen und seine Prognosen für die verschiedenen Wirtschaftszweige weltweit veröffentlicht.

Ransomware ist nach wie vor die weltweit größte Cyberbedrohung für Organisationen und Unternehmen. Innerhalb eines Jahres, vom 2. Halbjahr 2021 bis zum 1. Halbjahr 2022, wurden 852 europäische Unternehmen Opfer der Offenlegung vertraulicher Daten auf speziellen Leaksites (DLS) als Folge erfolgreicher Angriffe von Ransomware-Banden. Mit der Veröffentlichung der Daten von 147 deutschen Unternehmen auf DLS (65 % mehr als die im vorangegangenen Zeitraum verzeichneten 89) war Deutschland das am stärksten betroffene Land in Europa und auf Platz 2 weltweit. Die 147 deutschen Unternehmen, deren vertrauliche Informationen auf DLS-Plattformen hochgeladen wurden, gehören in erster Linie dem verarbeitenden Gewerbe (33), der Immobilienbranche (20), der Logistik (18) und dem Finanzdienstleistungssektor (9) an. Es folgen Energieversorger (5), Regierung und Militär (5), Gesundheitswesen (5), Wissenschaft und Engineering (5) sowie IT (5). Im beobachteten Zeitraum waren die für die meisten Angriffe auf Deutschland mit anschließender Offenlegung verantwortlichen Ransomware-Gruppen Lockbit (leakte Daten von 47 Unternehmen), Conti (42), BlackCat (6), Black Basta (11), Hive (5), Industrial Spa (5) und Vice Society (5). Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Cyberkriminelle nutzen DLS als Werkzeug für die sogenannte doppelte Erpressung, bei der der Angreifer nicht nur das gesamte Netzwerk verschlüsselt, sondern sich auch präventiv sensible Daten aneignet und damit droht, sie online zu veröffentlichen. Der Einsatz von DLS ist einer der Hauptfaktoren des Aufstiegs von Ransomware-Gruppen. Diese Plattformen werden in der Regel im Dark Web gehostet, einige Hacker-Gruppen stellen sie jedoch ins öffentliche Internet. Somit hoffen sie, die Opfer – denen es bewusst ist, dass ihre vertraulichen Dokumente dann öffentlich zugänglich sind – zur Zahlung des Lösegelds zu bewegen. Die tatsächliche Zahl der Ransomware-Opfer ist eindeutig viel höher als die Zahl der Unternehmen, deren Daten online veröffentlicht wurden. Dem Group-IB Hi-Tech Crime Trends Report zufolge bleiben jedoch viele Angriffe unbemerkt, da sich die meisten Unternehmen nach wie vor für die Zahlung des Lösegelds entscheiden. Die von Group-IB durchgeführte Analyse des von Hive geförderten Ransomware-Partnerprogramms ergab beispielsweise, dass der der Öffentlichkeit zugängliche Teil der Hive-DLS-Plattform die Daten von nur etwa 10 Prozent der Opfer enthielt.

Die Broker von Zugängen zu kompromittierten Netzwerken (IABs) sind eine der tragenden Säulen des phänomenalen Wachstums von Ransomware weltweit. In den letzten Jahren haben Ransomware-Betreiber zunehmend solche Zugänge im Dark Web erworben. Dadurch können sie nämlich die Anfangsphase eines Angriffs überspringen und schneller geeignete neue Opfer finden. Zwischen der 2. Hälfte 2021 und der 1. Hälfte 2022 haben die Threat-Intelligence-Spezialisten von Group-IB einige Anzeigen in Untergrundforen analysiert und einen ansehnlichen Anstieg der Verkäufe von Zugängen zu kompromittierten Unternehmensnetzwerken festgestellt. Insgesamt wurden 2.348 Instanzen verzeichnet – das sind doppelt so viele wie im vorangegangenen Zeitraum (1.099 Zugangsangebote). Das Manufacturing Execution System (MES) HYDRA optimiert Produktionsprozesse für Fertigungsunternehmen, um Wettbewerbsvorteile zu erzielen. ‣ weiterlesen

MES-Integrator und 360-Grad-Partner für optimierte Fertigung

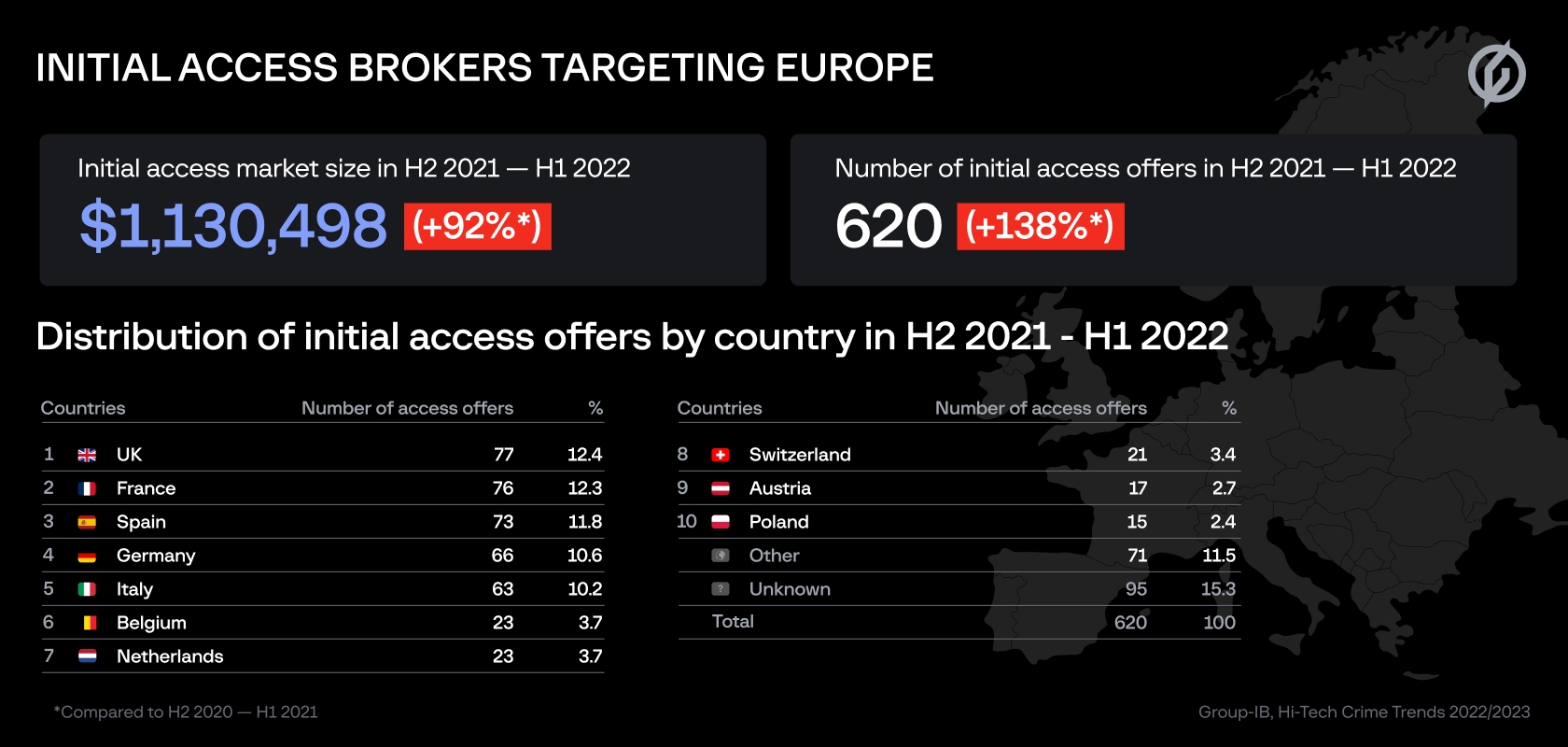

Im Einklang mit dem weltweiten Trend stieg der Gesamtpreis der in Untergrundforen angebotenen Zugänge zu europäischen Unternehmensnetzen ’nur‘ um 92% auf 1.130.498US-$, obwohl die Zahl der vermarkteten Zugänge weitaus stärker zunahm. In Europa hat sich diese Zahl zwischen dem 2. Halbjahr 2021 und dem 1. Halbjahr 2022 von 260 im vorangegangenen Zeitraum auf 620 mehr als verdoppelt, was auch die steigende Menge an Ransomware-Vorfällen in dieser Region erklärt. Mit Zugangsangeboten zu 66 lokalen Unternehmen, die zwischen dem 2. Halbjahr 2021 und dem 1. Halbjahr 2022 in Dark-Web-Foren entdeckt wurden (+175% gegenüber den 24 im vorangegangenen Zeitraum), ist Deutschland europaweit an fünfter Stelle. Zu den Opfern von IABs in Deutschland gehörten unter anderem Organisationen aus Industrie, E-Commerce, Transport, Bildung, Energie, Immobilien, Software, IT und öffentlicher Hand. Bedrohungsakteure nutzen häufig kompromittierte VPN- und RDP-Kontodaten, um in das Netzwerk des Zielunternehmens einzudringen. Group-IB-Forscher gehen davon aus, dass VPN, RDP und Citrix weiterhin die wesentlichen zum Verkauf angebotenen Zugangsarten sein werden.

Eine der bemerkenswertesten Veränderungen in der globalen Bedrohungslandschaft ist die zunehmende Popularität von Informationsdiebstahlprogrammen (‚Information-Stealer‘) – Malware, die persönliche Daten aus den Browser-Metadaten des Benutzers sammelt. Diese Stealer können Anmeldedaten, Bankkarten, Cookies, Browser-Fingerabdrücke usw. erlangen. Bei einem kürzlich erfolgten Angriff auf Uber wurden die Anmeldedaten der Mitarbeiter gerade mithilfe von Info-Stealern gestohlen. Group-IB fand heraus, dass zwischen dem 1. Juli 2021 und dem 30. Juni 2022 über 96 Millionen Stealer-Logs zum Verkauf angeboten wurden, wobei die meisten der kompromittierten Daten von US-Nutzern (80%) stammten, gefolgt von Großbritannien (5,4%), Indien (4,6%), Indonesien (2,4%) und Brasilien (2%). Bei der Analyse der im Untergrund angebotenen Stealer-Logs entdeckte das Threat-Intelligence-Team von Group-IB zwischen dem 2. Halbjahr 2021 und dem 1. Halbjahr 2022 690.086 kompromittierte Konten von Nutzern in Deutschland, welche teilweise sogar in die Fänge von mehreren Stealern gerieten. ‚RedLine Stealer‘ (658.033 gestohlene Konten) war hierfür das populärste Werkzeug, gefolgt von AZORult (96.096) und Zloader (28.686).