Asset-Management per LoRaWAN

Sicherheit in der Lieferkette

Sicherheit ist ein wesentlicher Bestandteil eines jeden Asset-Management-Systems. Betreiber müssen sicherstellen, dass die Informationen, die sie über ihre Assets im Feld haben, gültig sind und nicht manipuliert werden. Ist dies nicht der Fall, können diese Ihre Nutzer nicht mehr ordnungsgemäß bedienen und riskieren sogar den Erfolg ihres Geschäftsmodells.

Das Internet of Things bietet für das Asset-Management einige Vorteile. So haben die Betreiber die Möglichkeit, zu sehen, wo sich Assets befinden, wie sie genutzt werden und ob diese Nutzung den Service-Level-Vereinbarungen entspricht. Die dafür benötigte Datenanbindung kann jedoch für Hacking-Versuche anfällig sein.

Es gibt unterschiedliche Angriffstechniken, mit denen Cyberkriminelle über Funk gesendete Datenpakete abhören und dann wiedergeben können, um Geräte dazu zu bringen, auf gefälschte Anforderungen zu reagieren. Beispielsweise können Angreifer versuchen, ein eigenes drahtloses Gateway in Reichweite eines ’Opfersystems’ zu platzieren. Damit werden dann Nachrichten abgefangen und gefälschte Nachrichten eingeschleust. Diese können dann einzelne Geräte oder den Cloud-basierten Dienst kompromittieren. Auch mit Denial-of-Service-Attacken versuchen Angreifer die Verwaltung unmöglich zu machen.

Durchgängige Sicherheit

Um solche Angriffe zu verhindern, ist durchgehende Sicherheit erforderlich. Es gibt unterschiedliche Optionen für diese End-to-End-Sicherheit – die meisten wurden jedoch für Geräte mit einem viel größeren Energiebudget entwickelt als ihn die kleineren batteriebetriebenen Tags aufweisen. LoRaWAN bietet eine Lösung, da es Sicherheit in das funkbasierte Netzwerkprotokoll selbst integriert, die das Netzwerkprotokoll und die Anwendungsdaten schützt.

Dabei kann ein Gerät nicht einfach einem LoRaWAN-Netzwerk beitreten, außer es stellt Anmeldeinformationen bereit, die einem Server genügen, der den Zugriff kontrolliert. Da das Protokoll speziell für IoT-Geräte mit eingeschränktem Stromverbrauch entwickelt wurde, verfolgt die LoRaWAN-Architektur einen energieeffizienten Ansatz, ohne dass Industriestandards beeinträchtigt werden. Die beste Kombination aus Sicherheit und Energieeffizienz sahen die Entwickler in den AES-Verschlüsselungsalgorithmen. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Die erste Schutzebene befindet sich dabei auf der Netzwerkebene. Ein Gerät kann nur dann im Netzwerk kommunizieren, wenn ein Join-Server die Anmeldeinformationen des Geräts überprüft hat. Diese Prüfung erfolgt mithilfe des AES-CMAC-Protokolls (Cipher-based Message-Authentication Code), das einen Satz von Sitzungsschlüsseln erstellt. Die Schlüssel werden an das Gerät und an die entsprechenden Anwendungsserver verteilt.

Das von LoRaWAN verwendete Protokoll soll die Trennung zwischen Anwendungsdaten und Netzwerkmanagement-Nachrichten sichherstellen, sodass Anwendungen und Netzwerkbetreiber keine gemeinsamen Schlüssel verwenden müssen. Damit kann LoRaWAN auf einfache Weise eine durchgehende Verschlüsselung für Anwendungsdaten umsetzen. Neben der Verschlüsselung durch Sitzungsschlüssel werden die Nutzdaten auch durch den AES-Counter-Modus (AES-CTR) geschützt, der Integritätscodes in jedes Paket einbettet. Diese Codes verhindern, dass Paketdaten bei Spoofing- und Replay-Angriffen wiederverwendet werden können.

Sichere Schlüsselspeicherung und Programmierung

Da die Schlüssel in ein Gerät integriert sein müssen, bevor es dem Netzwerk beitreten, ist die Sicherheit jedes Geräts mit der Lieferkette verknüpft. Um die Sicherheit zu maximieren, sollte der auf einem Gerät gespeicherte Root-Schlüssel niemals direkt verwendet werden. Stattdessen soll er beim Erstellen abgeleiteter Schlüssel helfen, die nur kurz und für bestimmte Zwecke verwendet werden. Das Design des LoRaWAN-Netzwerkstacks unterstützt diesen Ansatz. Das Gerät selbst muss so konzipiert sein, dass der Root-Schlüssel und seine Ableitungen nach dem Einpflegen nicht durch Zugriff auf den Speicher ausgelesen werden können.

Um sicherzustellen, dass die Schlüssel geschützt bleiben, ist die Organisation der Lieferkette von entscheidender Bedeutung. Ein Problem für viele OEMs und Integratoren ist, dass sie nicht die volle Kontrolle über die Lieferkette haben — oft wird die Fertigung beispielsweise ausgelagert. Um Schlüssel in ein Gerät zu programmieren, müssen sie, sofern eigene Programmierer nicht intern bereitstehen, die Root-Schlüsseldaten an Dritte weitergeben. Dadurch könnten die Schlüssel kompromittiert werden. Das Manufacturing Execution System (MES) HYDRA optimiert Produktionsprozesse für Fertigungsunternehmen, um Wettbewerbsvorteile zu erzielen. ‣ weiterlesen

MES-Integrator und 360-Grad-Partner für optimierte Fertigung

Spezielle Sicherheitsvorkehrungen wie die Integration eines Hardware-Sicherheitsmoduls (HSM) in die Fertigungslinie verhindern zwar die Gefährdung von Schlüsseln – ihre Integration in eine Lieferkette ist jedoch häufig mit hohen Kosten verbunden.

Maximale Sicherheit bei geringen Kosten

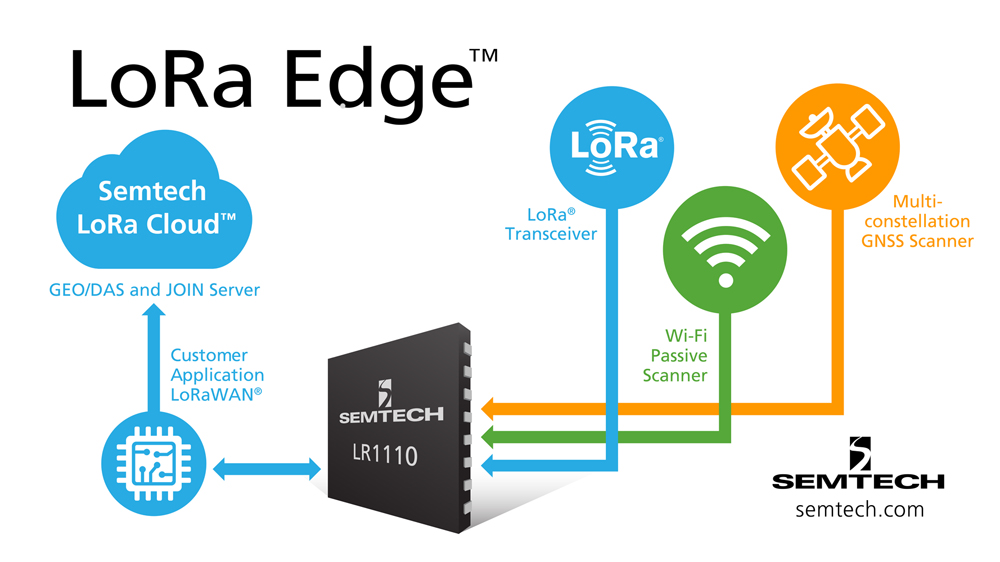

Der LR1110 von Semtech kann das Problem der sicheren Schlüsselspeicherung und der Programmierung in einer LoRaWAN-Umgebung lösen. Semtech hat ein HSM in den Fertigungsablauf des LR1110 integriert, um sicherzustellen, dass private Schlüssel und personalisierte Netzwerk-IDs vor der Auslieferung sicher eingepflegt werden. Diese Schlüssel können vom Anwender selbst überschrieben werden, wenn er über die Ressourcen für die Root-Key-Verwaltung verfügt. Unabhängig davon, kann er nur von der On-Chip-Verschlüsselungsengine verwendet und nicht über einen externen Bus oder Port ausgelesen werden.

Die Verschlüsselungsengine bietet Sicherheitsfunktionen wie das Erzeugen von Sitzungsschlüsseln im Auftrag eines Host-Mikrocontrollers sowie das Bereitstellen der wichtigsten Anmeldeinformationen, die für die Verbindung und Kommunikation über LoRaWAN erforderlich sind. Die API des LR1110 bietet die Möglichkeit, Anwendungsdaten vor der Übertragung zu verschlüsseln und andere Dienste wie Hash-Funktionen auszuführen, um die Integrität der Daten zu überprüfen. Dadurch müssen sensible Daten nicht außerhalb des LR1110 offengelegt werden.

Ausgelegt auf geringen Stromverbrauch

Wie LoRaWAN selbst ist auch die Verschlüsselungsengine auf geringen Stromverbrauch ausgelegt. Dies unterstützt die Anforderungen von z.B. Asset-Management-Tags besser als die meisten anderen Standard-Secure-Element-ICs, die für eine Reihe von Verschlüsselungstechniken ausgelegt sind, aber zu höheren Kosten und einem höheren Energieverbrauch neigen.

Zusätzlich zu seinen LoRaWAN- und Sicherheitsfunktionen bietet der LR1110 die Kernfunktion, um Daten von GNSS- und WiFi-Transceivern über eine Cloud-basierte Lösung zu empfangen, die weitere Kosten- und Energieeinsparungen ermöglicht. Der Baustein kann den LoRa-Cloud-Dienst verwenden, um Positionsdaten in der Ferne zu verarbeiten und Standortaktualisierungen über die LoRaWAN-Verbindung bereitzustellen – ein Ansatz, der die Batterielebensdauer maximiert. Ein typisches Asset-Management-Tag kann mit einer einzigen Ladung eine Lebensdauer von mehreren Jahren erreichen. Damit ergibt sich eine Lösung, die im Vergleich zu anderen Ansätzen die Sicherheit kostengünstig und mit einer weitaus einfacheren Integration in das System und die Lieferkette maximiert.