Security-Konzepte

IT- und OT-Sicherheit aus einem Guss

Für die IT-Infrastruktur existieren bereits zahlreiche tragfähige Sicherheitskonzepte, die vor Datendiebstahl oder dem Einschleusen von Malware schützen sollen. Verschmelzen in fertigenden Betrieben jedoch Office-IT und die Systeme der produktionsnahen IT, sind neue Lösungen gefragt.

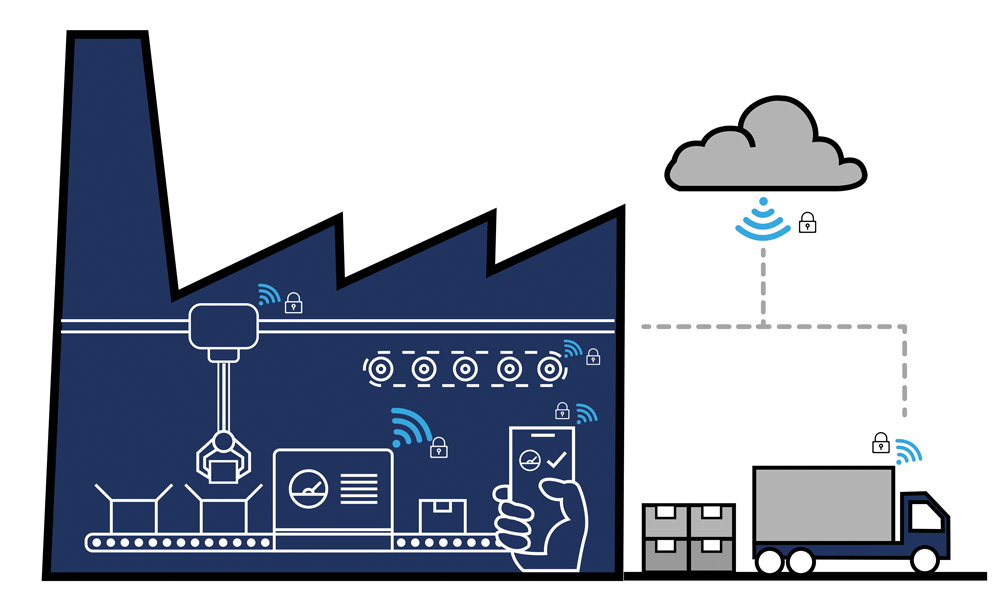

In der Smart Factory sind heute die meisten Fertigungskomponenten dazu fähig, via Internet zu kommunizieren. Sie melden sich etwa, wann die nächste Wartung ansteht oder ob ein Bauteil verschlissen ist. Im Rahmen eines Product Lifecycle Managements lässt sich mit den anfallenden Daten noch viel mehr erreichen. Sie können beispielsweise wichtige Informationen für die Entwicklung neuer Produkte liefern. Die dafür notwendige Vernetzung der Komponenten mit der Office-IT birgt jedoch einige Sicherheitsrisiken. Ein grundsätzliches Problem ist es, die verschiedenen Softwaresysteme miteinander zu verheiraten. Denn die Entwicklung und Implementierung neuer Fertigungssysteme und -anlagen erfolgt häufig durch Automatisierungstechniker. Deren oberste Priorität ist jedoch nicht, die Software an Industriestandards anzugleichen. Zwar versucht die Industrie, ihre IT-Protokolllandschaften an IETF- oder IEEE-Standards zu orientieren, dies geling aber nicht immer. In Bezug auf die Sicherheit solcher Systeme wäre das Einhalten dieser Standards von Vorteil, ermöglichen sie doch das Zusammenwirken heterogener Systeme. Das wiederum erlaubt Security Devices, den Datenfluss zu erfassen. Denn gerade die Schnittstellen bieten Schlupflöcher für Angreifer. Schnell ist – etwa per USB-Stick – Malware eingeschleust, die sich dann ungehindert verbreiten kann.

Security steht hinten an

Besonders bei älteren Fertigungsanlagen ist die Interoperabilität der Systeme häufig nicht gegeben. IT-Verantwortliche stehen deshalb immer wieder vor den gleichen Herausforderungen: Oft erfolgt die Implementierung der Anlagen nicht so, wie es IT-Protokolle vorsehen. Die Verfahren zur Datenübertragung sind demnach genau wie die Interfaces nicht IT-Protokollkonform. Darüber hinaus lassen sich die veralteten Technologien nur schwer patchen. Denn die Anlagen sind dafür ausgelegt, rund um die Uhr zu produzieren. Ein Software Update ist teilweise nur alle sechs Monate vorgesehen, um unproduktive Zeiten auf ein Minimum zu reduzieren. In Anbetracht der aktuellen Schadcode-Zyklen ein deutlich zu langes Intervall. Diese Voraussetzungen führen dazu, dass anomalie- oder signaturbasierte Intrusion Detection Systeme (IDS) im reinen Produktionsumfeld eine besorgniserregende false-positive Rate aufweisen, da sie den Datenfluss als solchen nicht erkennen. Von IT-Verantwortlichen ist in Bezug auf Technologie und Organisation also Kreativität gefragt, um die Anlagen in etablierte IT-Sicherheitsstrukturen des Unternehmens einzubinden. In organisatorischer Hinsicht ist es hilfreich, sich auf höchster Ebene Gehör zu verschaffen. Oft ist es bereits ausreichend den Entscheidern vor Augen zu führen, dass es gesetzliche Vorgaben für die Sicherheit produktionsnaher IT gibt, die unter den ungünstigen Voraussetzungen nicht einzuhalten sind.