Mikrosegmentierung in der Produktion

Gekapselt bis zur Maschinenebene

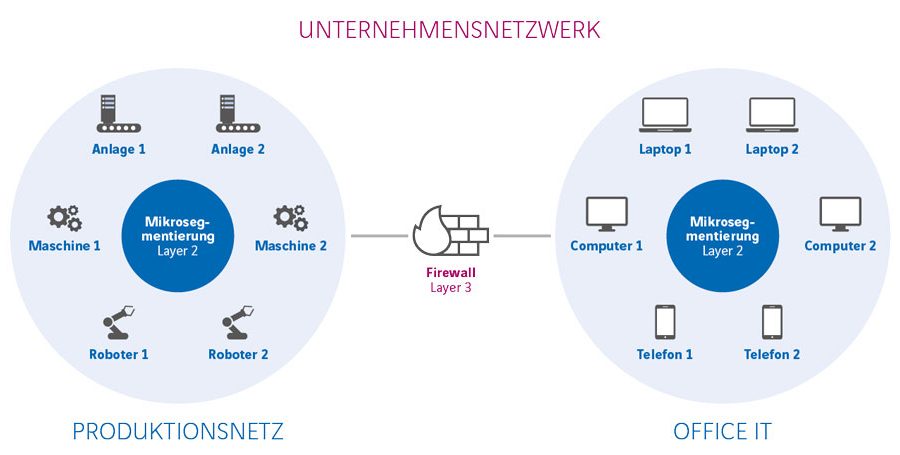

Mit der Vernetzung der Produktion entstehen neue Angriffsflächen für Cyberkriminelle. Ein vielversprechender Ansatz zur Risikobegrenzung ist die Trennung der Office-IT von der Produktionsumgebung per Mikrosegmentierung.

(Bild: Axians)

IT-Systeme wachen über die automatisierten Abläufe in der vernetzten Produktion und greifen beim Unter- oder Überschreiten bestimmter Parameter ein, um die Qualität und Effizienz zu wahren oder Wartungsarbeiten anzustoßen. Doch was passiert, wenn sich Malware über das Unternehmensnetzwerk verbreitet, mit dem die Produktion verbunden ist? In diesem Fall ist es die Aufgabe der IT, Automatismen zur Abwehr des Angriffs zu starten, denn die Fertigungstechnik ist durch die Vernetzung ähnlichen Bedrohungen ausgesetzt wie die Office-IT. Zu dieser Einschätzung kommt das Bundesamt für Sicherheit in der Informationstechnik (BSI) in seinem Ranking über die Top-Bedrohungen für Industrieanlagen. Demnach führen Social Engineering und Phishing die Liste der potenziellen Angriffsszenarien an. Idealerweise sind die Mitarbeiter so sensibilisiert und geschult, dass sie nicht auf verdächtige E-Mail-Anhänge klicken, welche den Angreifern Zutritt verschaffen könnten. Dennoch muss die Fertigungsbranche ihre Produktionsstraßen auch technologisch vor Cyber-Attacken schützen. Ziel muss eine Lösung sein, die automatisiert handelt, wenig kostet und gleichzeitig effektiv schützt.

Sicherheit im Netz

Diese Anforderungen erfüllt auch für virtuelle Netzwerke die Mikrosegmentierung, die direkt an der Netzwerkkarte einer virtuellen Maschine (VM) ansetzt. Die VMs sorgen für das Einhalten detaillierter Richtlinien und führen Netzwerkkontrollen durch. Auf diese Weise lässt sich die Workload absichern, wobei eine attackierte VM nicht die nächste VM infizieren kann. Die Mikrosegmentierung setzt die Sicherheitsregeln auch innerhalb eines virtuellen Netzwerks durch, was in traditionellen Umgebungen meist nicht effektiv gelingt. Dort trennen Firewalls meist bloß das öffentliche vom internen Netz, ohne dass innerhalb der beiden Teilnetze eine Reglementierung stattfindet. Im Gegensatz zu einem konventionellen Firewall-Regelwerk bietet die Mikrosegmentierung nun die Möglichkeit, Identitäten über IP-Adressen oder Hostnamen hinaus zu definieren. Die Technologie sichert die Netzwerke im Rechenzentrum daher wesentlich effektiver ab. Dieser Sicherheitsgewinn lässt sich vom Rechenzentrum auf die Produktionsstraßen übertragen. Im Alarmfall greift dann ein Automatismus, der Datenpakete blockiert oder die Verbindung unterbricht. Die Maschinen laufen derweil weiter. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Die passende Architektur

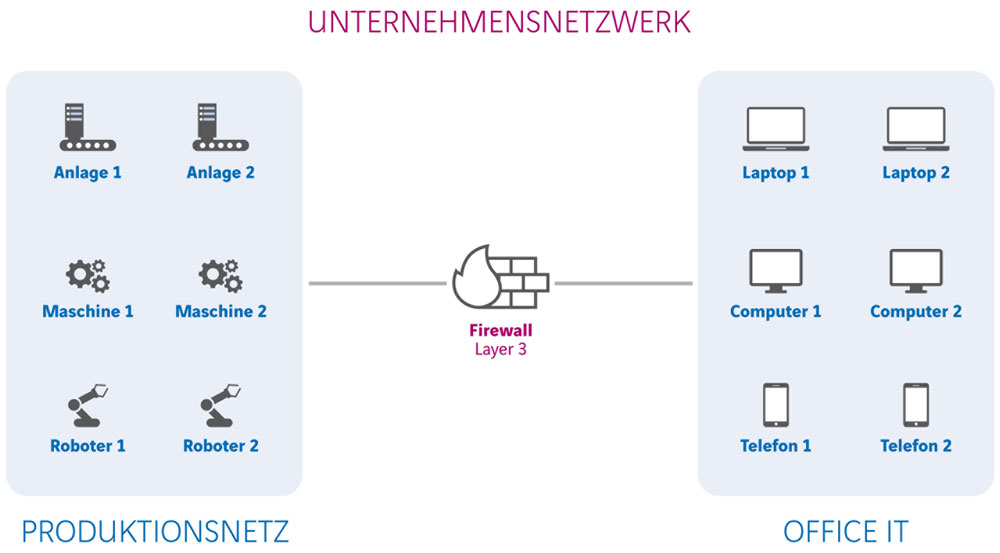

Wie sich der Ansatz in die Praxis überführen lässt, verdeutlicht das Beispiel eines weltweit agierenden Zulieferbetriebes für die Automobilindustrie. Dieser suchte nach einer Lösung, um im Fall einer Cyberattacke einen Produktionsstopp zu vermeiden. Axians bekam den Auftrag, die Mikrosegmentierung für ihn zu konzipieren und umzusetzen. Das Unternehmen befand sich in einer Ausgangssituation, die anderen Vertretern der Fertigungsbranche vertraut vorkommen dürfte. So wird in der Produktionsstraße über das Protokoll TCP/IP kommuniziert. Nach dem Identifizieren über die IP-Adresse erfolgt der Transport der Datenpakete. Den Anlagen- und Maschinenpark fasst ein Subnetz zusammen. Aufgabe der Mikrosegmentierung ist es, dieses Produktionsnetz von der Office-IT zu trennen. Zusätzlich muss es möglich sein, jede Maschine einzeln abzusichern und im Bedarfsfall zu isolieren. Eine große Herausforderung ist hierbei die Beibehaltung der bestehenden IP-Adress-Struktur. Da Änderungen der IP-Adressen im Produktionsumfeld zum Teil unvorhergesehenen Folgeaufwand nach sich ziehen, sollten sie nach Möglichkeit beibehalten werden. Zudem sollte die Lösung skalieren, um sie auch an anderen Standorten weltweit ausrollen zu können. Dieses Anforderungsprofil lässt sich mit einer integrierten Cisco-Security-Architektur erfüllen – mit Cisco Identity Services Engine (ISE) für die Administration, der Cisco Firepower NGFW (Next Generation Firewall) sowie den Cisco Catalyst Switchen der neuesten Generation. Die Segmentierung findet in diesem Fall auf Layer 2 statt und minimiert somit den administrativen Aufwand bei der Migration. Die Identity Services Engine stellt in diesem Szenario die Plattform für das Richtlinienmanagement zur Verfügung und liefert Benutzer- und Gerätetransparenz. Zudem bietet sie uneingeschränkte Mobilität bei kontrolliertem Zugriff. Die verwendete Lösung hatte zudem ein Intrusion Prevention System (IPS) sowie eine Advanced Malware Protection mit an Bord. Der Thin[gk]athon, veranstaltet vom Smart Systems Hub, vereint kollaborative Intelligenz und Industrie-Expertise, um in einem dreitägigen Hackathon innovative Lösungsansätze für komplexe Fragestellungen zu generieren. ‣ weiterlesen

Innovationstreiber Thin[gk]athon: Kollaborative Intelligenz trifft auf Industrie-Expertise

(Bild: Axians)

Mechanismen und ihre Effekte

Rein Software-definiert erfolgt die Mikrosegmentierung innerhalb eines Subnetzes. Die Cisco-Technologie Trustsec, vereinfacht über Secure Group Tagging (SGT) den Netzwerkzugriff, beschleunigt Sicherheitsvorgänge und stellt sicher, dass Sicherheitsaktionen konsistent angewendet werden – und zwar im gesamten Netzwerk. Dessen Datenverkehr wird über den Endpunkt identifiziert – und nicht anhand der IP-Adresse oder bestimmter Zugriffskontrolllisten. Die Sicherheitsarchitektur wird so installiert und remote freigeschaltet, dass die Produktion auch während der Migration weiterlaufen kann. Für den Betrieb definiert ein Administrator über die Identity Services Engine die Security-Regeln. Mit den Security Group Tags legt er fest, wer innerhalb einzelner Netzwerksegmente Regeln einführen und ändern darf. Unter den Voraussetzungen leitet der Cisco Catalyst 3650X-Switch die Datenpakete so weiter, wie es die Security-Regeln vorsehen. Die Segmentierung zur Office-IT und eine allgemeine Layer-3-Segmentierung übernimmt die Firewall. Im Betrieb äußert sich der Sicherheitsgewinn in mehrfacher Hinsicht. So sichert der Authentifizierungs-Standard 802.1x im Zusammenspiel mit den Secure Group Tag Access Control Lists (ACL) der Cisco ISE den Netzwerkzugang ab. Bei einer Bedrohung reagiert das Netzwerk selbständig. Z.B. wird ein infizierter Rechner automatisch vom Netz getrennt und in einen Quarantäne-Cluster verschoben. Als Konsequenz verringert sich die Angriffsfläche. Außerdem läuft nun vieles im Netzwerk transparenter ab als vorher. Ein Administrator kann leichter nachvollziehen, wie eine Malware ins Netz gelangt ist. Das Reporting-Feature dokumentiert zusätzlich Sicherheitsvorfälle.

Eine große Sorge weniger

Über eine Mikrosegmentierung lässt sich ein Unternehmensnetzwerk einschließlich der Produktion detailliert absichern. Diese Technologie lässt sich lokal oder an allen Standorten einer Unternehmensgruppe implementieren. Ein weltweites Ausrollen stellt jedoch hohe Anforderungen an den ausführenden Netzwerkspezialisten. Denn Planung, Installation und Betrieb der Lösungen müssen aufeinander abgestimmt sein. Wer sich jedoch für diesen Weg entscheidet, muss sich kaum noch Sorgen machen, dass ein unbeabsichtigter Klick eine komplette Produktionsstraße lahmlegt, denn in diesem Bereich verbreiten sich Schadsoftware und andere Gefahren nicht mehr.