Sicher authentifizieren

So sehen starke Passwörter aus

Bei Hackerangriffen sind die Mitarbeiter und ihre schwachen Passwörter nach wie vor Angriffspunkt Nummer Eins. Doch wie sieht ein starkes Passwort heute aus, und wie können Firmen herbeiführen, dass nur solche vergeben werden?

Trotz gelegentlicher Diskussionen unter Fachleuten sind starke Passwörter noch immer die wohl wichtigste und sicherste Methode, um Nutzer im Netzwerk zu authentifizieren. Durch den Faktor Mensch kann diese Methode aber auch zur Schwachstelle werden, wenn schwache oder kompromittierte Passwörter verwendet werden. Vor diesem Hintergrund gilt es im ersten Schritt für den IT-Sicherheitsbeauftragten zu überprüfen, ob die dokumentierten Anforderungen an Passwortsicherheit als Bestandteil des eingesetzten ISMS (Information Security Management System), den Empfehlungen etwa des Bundesamtes für Sicherheit in der Informationstechnik (BSI) Rechnung tragen.

Alte Regel überholt

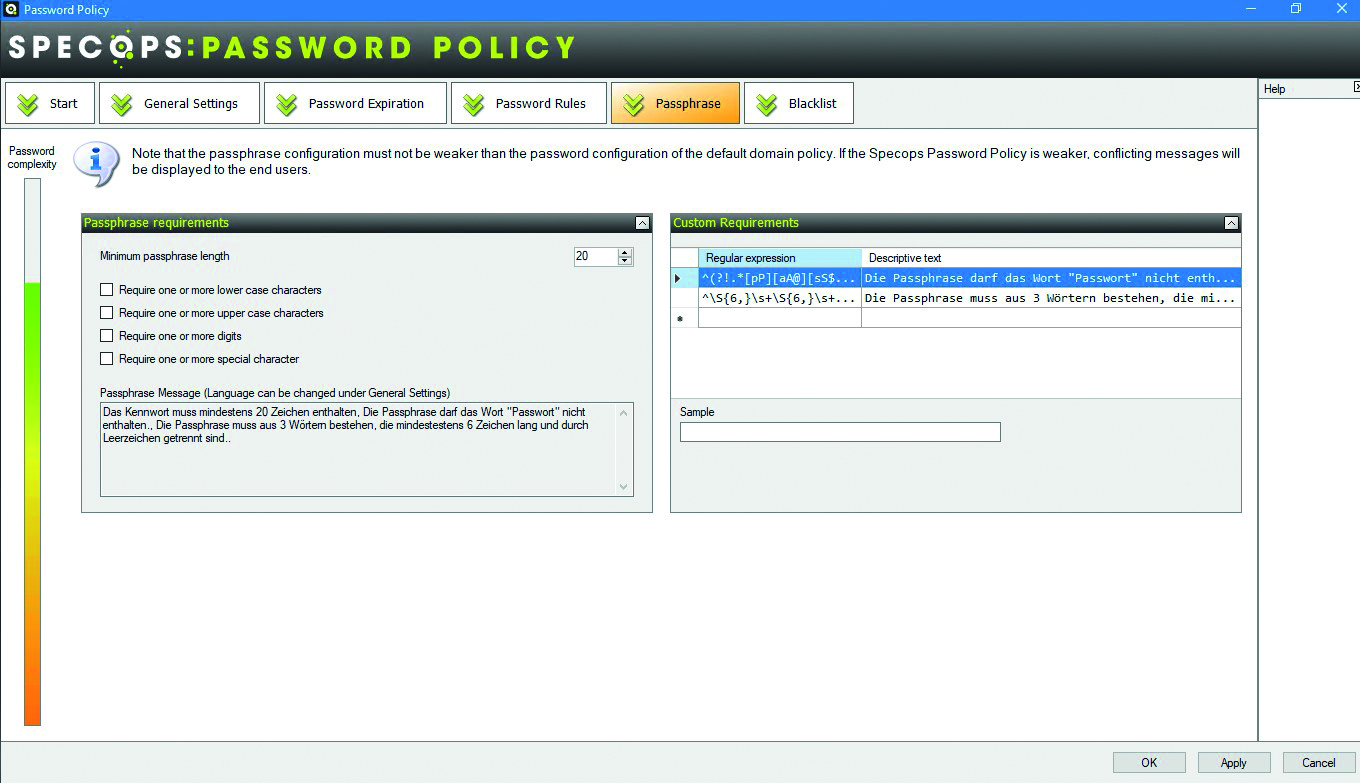

Während in den vergangenen Jahren beispielsweise eine Kennwortlänge mit mindestens acht Zeichen und hoher Komplexität empfohlen wurde, ist heute klar, dass sich so keine starken Passwörter mehr bilden lassen. Im Gegenteil müssen starke Passwörter heutzutage in erster Linie lang sein, aber nicht mehr zwingend komplex. Eine effektive Methode ist es, Passphrasen zur Generierung starker Kennwörter zu verwenden. Im zweiten Schritt setzt das Infrastruktur-Team die Anforderungen, wie im ISMS gefordert um. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

DSGVO-Verstöße möglich

Die Authentifizierung durch Benutzername und Passwort ist ein Baustein, um die Vertraulichkeit, Integrität und Verfügbarkeit von Unternehmensdaten sicherzustellen. Diesbezüglich müssen die regulatorischen Vorgaben, wie sie durch die DSGVO festgesetzt sind, eingehalten werden. Darüber hinaus sollten die Empfehlungen des NIST (National Institute of Standards and Technology Special Publication 800-63B Section 5.1.1.2), und des BSI IT-Grundschutzes (Bundesamt für Sicherheit in der Informationssicherheit) berücksichtigt werden. So gehen 80 Prozent der IT-Sicherheitsvorfälle, die zur Offenlegung von Account-Informationen, personenbezogener Daten und von Geschäftsdaten führen, auf das Konto gestohlener Passwörter. Der Thin[gk]athon, veranstaltet vom Smart Systems Hub, vereint kollaborative Intelligenz und Industrie-Expertise, um in einem dreitägigen Hackathon innovative Lösungsansätze für komplexe Fragestellungen zu generieren. ‣ weiterlesen

Innovationstreiber Thin[gk]athon: Kollaborative Intelligenz trifft auf Industrie-Expertise

Risiko IT-gestützt bewerten

Um sicherzustellen, dass die Mitarbeiter starke Passwörter verwenden, gibt es heute eine Reihe von Möglichkeiten. Zunächst einmal ist es wichtig, eine Bestandsaufnahme der im Unternehmen verwendeten Passwortrichtlinien aufzustellen. Für dieses Passwort-Sicherheits-Assessment helfen Tools wie der Specops Password Auditor. Er analysiert die Benutzerkonten im Active Directory auf Schwachstellen im Zusammenhang mit Passwörtern. Die Software scannt und überprüft die Passwörter beziehungsweise deren Hash-Werte und gleicht diese gegen eine Datenbank, der Specops Breached Password Protection Express List, mit kompromittierten Passwörtern ab. Diese Informationen werden dann in einem Audit-Bericht ausgegeben, um dem Unternehmen die Bewertung der Sicherheitsrisiken zu ermöglichen und etwa den Schulungsbedarf abzuschätzen.

Passwortwechsel

Nach den aktuellen Empfehlungen des BSI fällt die Notwendigkeit weg, die Passwörter regelmäßig zu ändern, wenn starke und nicht komprimittierte Passwörter verwendet werden. Zu häufige Passwortwechsel verleiten nach Annahme der BSI-Autoren die Benutzer dazu, in Muster bei der Passwortvergabe zu verfallen, die leicht erraten werden können. Die Produktspezialisten von Specops Software raten dazu, die Passwörter einmal pro Jahr zu ändern. Tools wie Specops Password Policy für das Active Directory kann Firmen helfen, diese und andere Richtlinien auch umzusetzen.