Security-Anforderungen

Sicherheit steckt im Device

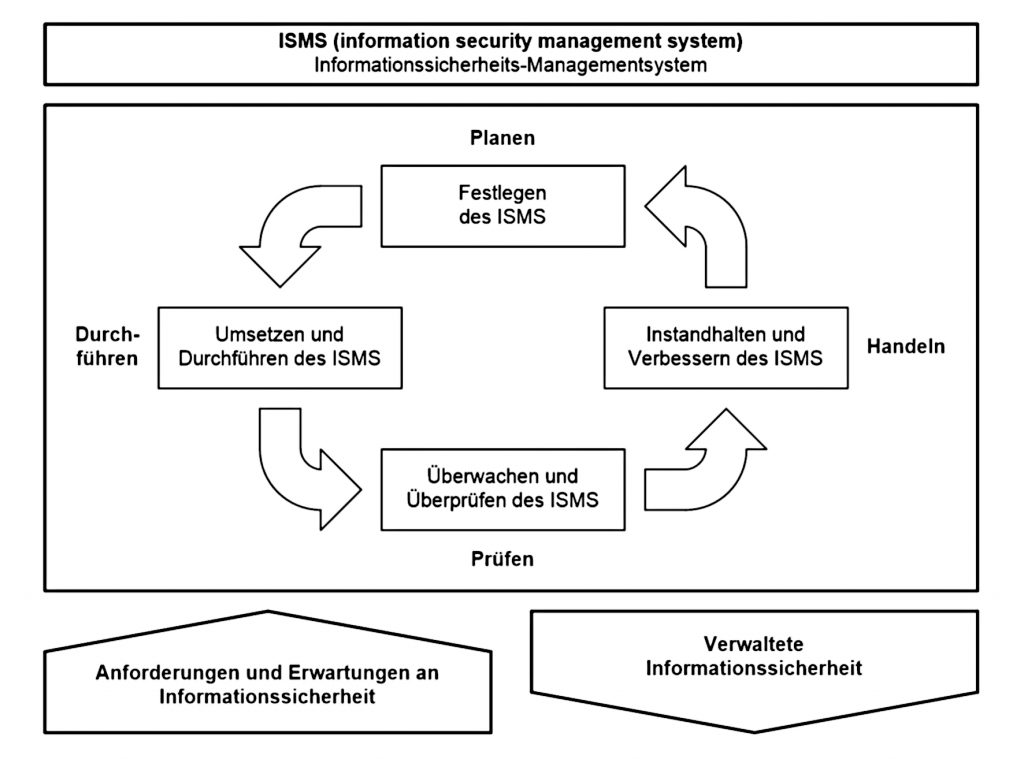

Die IT-Sicherheit dauerhaft sicherzustellen ist die Aufgabe sogenannter Informationssicherheits-Managementsysteme (ISMS). Doch auch diese Lösungen sind einer ständigen Prüfung unterworfen. So müssen beispielsweise die Geräte, die für die Kommunikationsnetzwerke genutzt werden, bestimmte Sicherheitskriterien aufweisen.

Mit der Einführung und Etablierung der IT-Sicherheit nach DIN ISO/IEC27001 ist die Zertifizierung bei vielen Unternehmen bereits abgeschlossen, doch der stete Bearbeitungsfluss in Informationssicherheits-Managementsystemen (ISMS) bleibt bestehen. Nur durch permanente Prüfungen, Instandhaltungen und Verbesserungen des ISMS und der damit verbundenen Planung neuer Optimierungen kann die IT-Sicherheit hinreichend gewährleistet werden. Damit ergeben sich neue Voraussetzungen für den Betrieb von Fernwirk- und Kommunikationsnetzen. Die eingesetzten Geräte müssen bestimmte Sicherheitskriterien erfüllen, wie etwa die Trennung der Netzwerke durch VLAN oder VPN, eigenes VLAN für das Management der Geräte oder HTTPS/SSH-Zugriff mit eigenen Zertifikaten. Die Produkte des Systemhauses Digicomm erfüllen in Bezug auf Daten-, Übertragungs- und Ausfallsicherheit die Grundforderungen auf Basis der DIN ISO/IEC27001 und gehen noch darüber hinaus. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Möglichst redundante Infrastruktur

Als ein Beispiel für die Umsetzung der Sicherheitsmaßnahmen bei der Übertragungstechnik dient eine in Projekten häufig gestellte Anforderung. Dabei besteht ein Fernwirknetz aus eigenen Kupfer- und LWL-Leitungen, es sollen auch Stationen über öffentliche Netze angebunden werden (DSL oder LTE). Das eigene Netz soll dabei eine möglichst einfache redundante Infrastruktur besitzen, damit bei Ausfall der Komponenten die Bereitschaft schnell und ohne spezielles Wissen Geräte tauschen kann. Auch die Außenstationen, die über keine eigene Anbindung per Kabel verfügen, sollen mit integriert werden. Außerdem soll die Übertragung über eine VPN-Verbindung gesichert werden. Der Thin[gk]athon, veranstaltet vom Smart Systems Hub, vereint kollaborative Intelligenz und Industrie-Expertise, um in einem dreitägigen Hackathon innovative Lösungsansätze für komplexe Fragestellungen zu generieren. ‣ weiterlesen

Innovationstreiber Thin[gk]athon: Kollaborative Intelligenz trifft auf Industrie-Expertise

Sicherheitsmaßnahmen umsetzen

Das eigene Netz wird mit einem LWL-Backbone für die wichtigsten Stationen über entsprechende Switche realisiert. Die Stationen mit Kupferleitungen werden über das Ethernetmodem SHDTU-09is (2x G.SHDSL) oder das SHDTU-10is (4 x G.SHDSL) redundant an die Backbone-Switche angebunden. Bei Stationen mit LWL- und Kupfer-Anbindung kommen die SHDTU-08is-SFP infrage. Bei reinen LWL-Anbindungen werden gemanagte Switche vom Typ ISD-406-M oder ISD-406-RC eingesetzt, die ebenfalls alle Sicherheitsforderungen und Routing (Layer 3) unterstützen. Die Außenstationen werden wiederum mit DSR-211-Routern und einem zentralen VSS-01 Server an das Netz angebunden.