Rechner ausschalten!

Ein Beitrag zu mehr Sicherheit bei Fernwartung

Ein ausgeschalteter Rechner gilt als sicher – arbeiten kann man darauf allerdings auch nicht. Das Dilemma zwischen Funktion und Sicherheit beschäftigt jeden, der die IT industrieller Anlagen schützen soll. Alle Rechner mit Kommunikationsverbindung zu einer Produktionsanlage sind ein potentielles Einfalltor und eine Gefahr für die IT-Sicherheit.

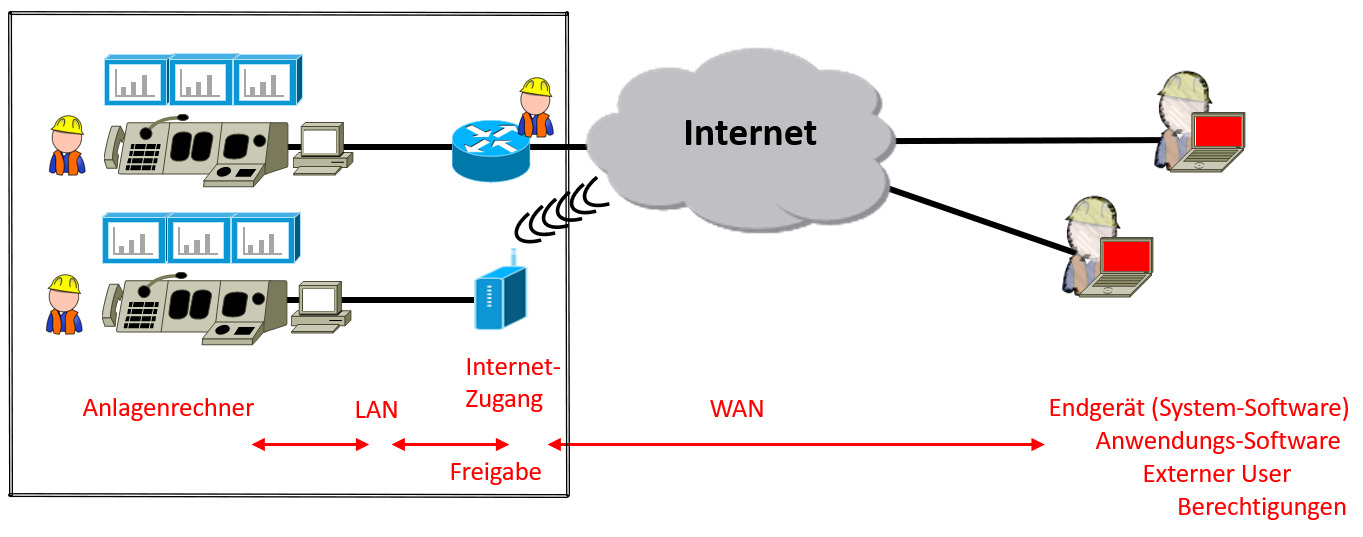

Oft wird suggeriert, dass durch den Einsatz eines VPN-Routers bereits die IT-Sicherheit hergestellt ist. Das greift aber zu kurz. In der Realität wird mittels Fernwartung das Anlagen-Netzwerk, sicher verschlüsselt und über das Internet, mit dem Firmennetzwerk oder den Endgeräten des externen Dienstleisters verbunden. Und Fernwartung umfasst mehr schutzbedürftige Komponenten als nur das verbindende Netzwerk. Dazu gehören:

- • Anlagenrechner (Zielsysteme)

- • Lokales Netzwerk (LAN)

- • Internetzugang (Verbindung von LAN und WAN)

- • Weitverkehrsnetzwerk (WAN)

- • Endgeräte (Servicerechner) inklusive Systemsoftware

- • Anwendungssoftware für Zugriff auf Zielsysteme

- • User-Accounts/Authentifizierung/Berechtigungen

- • Freigabe und Kontrolle durch Produktionsverantwortliche

- • Systemadministration

Mit der IEC62443, dem Security-Kompendium für industrielle Kontrollsysteme des Bundesamtes für Sicherheit in der Informationstechnik (BSI), dem Standard von VGB PowerTech namens VGB-S-175 und dem Whitepaper des BDEW (Bundesverband der Energie- und Wasserwirtschaft) existieren mittlerweile Normen und Referenzarchitekturen, die einen Überblick zum Thema IT-Sicherheit, speziell in Industriebereichen, geben. Das BSI hat die grundlegenden Anforderungen an sichere Fernwartungszugänge im industriellen Umfeld wie folgt zusammengefasst: Der Thin[gk]athon, veranstaltet vom Smart Systems Hub, vereint kollaborative Intelligenz und Industrie-Expertise, um in einem dreitägigen Hackathon innovative Lösungsansätze für komplexe Fragestellungen zu generieren. ‣ weiterlesen

Innovationstreiber Thin[gk]athon: Kollaborative Intelligenz trifft auf Industrie-Expertise

- • Architektur,

- • sichere Kommunikation,

- • Authentisierungsmechanismen,

- • Organisatorische und

- • Kundenspezifische Anforderungen.

Integrieren müssen Betreiber

Der Abgleich der aufgeführten Normen und Standards mit den Angeboten des Marktes führt zur Erkenntnis, dass etablierte und praxiserprobte Standardprodukte verfügbar sind, die technische IT-Sicherheit mittels ‚defense in depth‘ realisierbar machen. Dazu gehören Firewall-Systeme, VPN-Lösungen, starke Authentifizierung, Network Access Control, Virenschutz, Backup & Recovery, Intrusion Detection und Prevention, Fernsteuer-Software, bis hin zur Anomalie-Erkennung. Diese einzelnen Bausteine werden von verschiedenen Anbietern miteinander kombiniert und auch als dedizierte Fernwartungslösungen angeboten. In vielen Fällen ist Fernwartung auf diesem Niveau fester Lieferbestandteil einer Anlage. Damit laufen auf dem Boden der Anlagenbetreiber eine Vielfalt unterschiedlicher IT-Security-Lösungen. Zumal der Bedarf nach Fernwartung rasant steigt. Die Integration der Fernwartung in ein übergreifendes IT-Sicherheitskonzept für Produktionsanlagen bleibt indessen dem Betreiber vorbehalten.

Lücken im Schutzwall

In Bezug auf IT-Sicherheit fokussieren Fernwartungslösungen meist auf den Schutz des Anlagen-Netzwerkes und des Netzwerkzuganges. Firewall-Regelwerke bis auf Protokollebene, Verschlüsselung des Datenverkehrs und starke Authentifizierung sind charakteristisch. Die Endgeräte und die verwendete Software der externen Dienstleister bleiben jedoch außerhalb der Kontrolle des Eigners der Produktionsanlagen. Ein weiteres Manko zahlreicher Fernwartungslösungen ist die verwendete Fachsprache innerhalb der Lösungen, die sich oft nur an IT-Spezialisten richtet. Diese Abteilung soll aber in der Regel nicht die Prozesssicherheit verantworten. Des Weiteren fehlen oft integrierte Organisationslösungen, die ein zentrales und dezentrales Beobachten, Koordinieren und Kontrollieren von Fernwartungsarbeiten durch Mitarbeiter der Produktion gewähren.