IT-Sicherheitsgesetz 2.0

Neue Anforderungen für die Sicherheit

Mit Version 2.0 des IT-Sicherheitsgesetzes kommen auf viele Firmen höhere Anforderungen an ihre IT-Sicherheit zu. Die Schwellenwerte sinken, ab wann ein Unternehmen zur Umsetzung der Kritis-Auflagen verpflichtet ist. Diese betreffen jetzt auch Firmen, die laut Gesetzestext von ‚erheblicher volkswirtschaftlicher Bedeutung für die Bundesrepublik Deutschland‘ sind. Damit sind auch Industrieunternehmen gemeint.

Die Notwendigkeit, Netzwerke gegen Cyberangriffe abzusichern, ist aktueller denn je. Angriffe auf Netzwerksysteme erfolgen nicht nur mit der Absicht, kritische Infrastrukturen zu sabotieren oder auszuspionieren. Oft werden auch Daten verschlüsselt und Lösegeld gefordert. Der Fokus zur Absicherung der Netze liegt oftmals auf der Office-IT. Es wird beispielsweise versucht, mit regelmäßigen Systemupdates, Sicherheitslücken zu schließen oder mit Einsatz von Virenscannern, die Angriffe zu erschweren.

Andere Prioritäten

Im Bereich der Produktion und den OT(Operational Technology)-Netzen der Automatisierungstechnik gibt es aber andere Anforderungen und Prioritäten. Dort muss der Produktionsbetrieb aufrecht erhalten werden, zudem sind Wartungsfenster nur in sehr geringem Umfang vorhanden. Die Updatezyklen der eingesetzten Automatisierungssoftware sind zudem sehr viel länger als in der Office-IT. Das bedeutet auch, dass aufgrund von Abhängigkeiten Sicherheitsupdates für das darunterliegende Betriebssystem oft nicht eingespielt werden können. Auch besteht das Risiko, dass eine Anlage nach dem Einspielen eines Updates nicht mehr funktioniert. Der Einsatz von Virenscannern ist oft kein geeignetes Mittel. Zum einen bedarf es dafür einer Freigabe durch die Hersteller der eingesetzten Automatisierungslösung, zum anderen ist eine direkte Verbindung mit dem Internet erforderlich, um die Virenscanner aktuell zu halten. Doch eine direkte Internetverbindung sollte in der Regel vermieden werden. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Programmintegrität prüfen

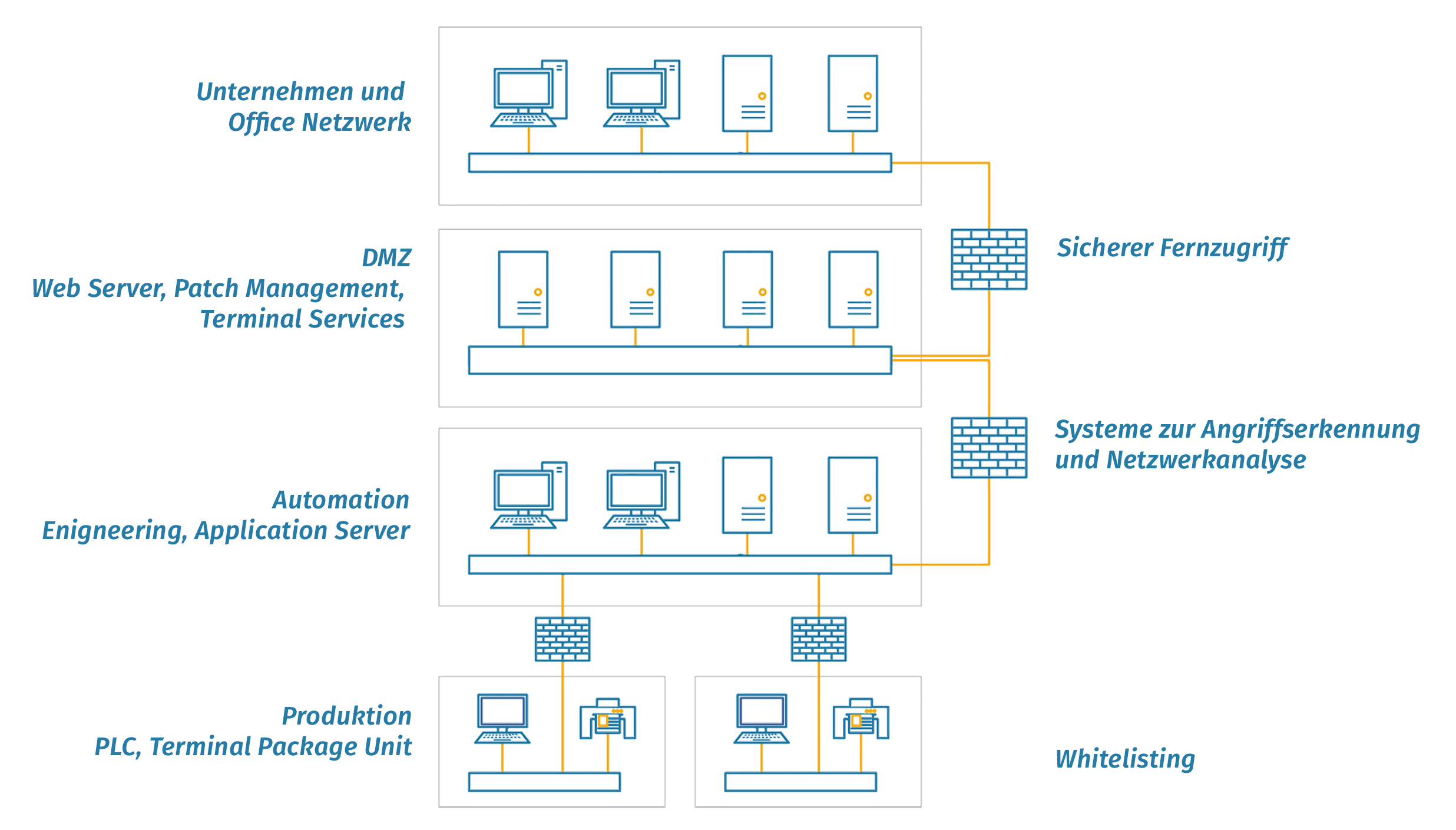

Anstatt eines Virenscanners empfiehlt sich der Einsatz von so genanntem Whitelisting. Damit wird für jeden Rechner festgelegt, welche Programme in welcher Version ausgeführt werden dürfen. Dies wird einmal nach Abschluss der Inbetriebnahme festgelegt. Anschließend können nur noch die Programme ausgeführt werden, die in die Liste aufgenommen wurden. Die Integrität der Programme wird über Hashwerte geprüft, die über die Programmdateien gebildet werden. Dies verhindert, dass ein Programm ausgeführt werden kann, das nur minimal verändert wurde – etwa durch Malware. Mit dieser Methode können auch Systeme abgesichert werden, die aus dem Updatezyklus des Herstellers herausgefallen sind, aber für die Produktion wichtig sind und in absehbarer Zeit nicht durch aktuelle Systeme abgelöst werden können.

Angriffserkennung

Zu den neuen Anforderungen des IT-Sicherheitsgesetzes gehört u.a. der verpflichtende Einsatz von Systemen zur Angriffserkennung. So ein System überwacht kontinuierlich und passiv den Netzwerkverkehr. Dafür wird es an einen Mirror-Port eines Switches angeschlossen, der den gesamten Netzwerkverkehr ausleiten kann. In der Regel erfolgt erst eine ‚Lernphase‘, in der das System die Netzwerkteilnehmer und die Kommunikation untereinander erfasst. In der Automatisierungstechnik und Anlagensteuerung kann man davon ausgehen, dass die Kommunikation mehr oder weniger kontinuierlich ist. Dieser Zustand wird dann als valide hinterlegt. Nach der Lernphase nimmt das System die Arbeit auf. Tritt Netzwerkverkehr auf, der so nicht erwartet wurde (Anomalie), schlägt das System Alarm und die verantwortlichen Mitarbeiter können Maßnahmen ergreifen.

In beide Richtungen sichern

Darüber hinaus ist es in der Office-IT üblich, das Netzwerk durch Firewalls gegen Zugriffe von außen zu schützen. Die Verbindung von den Automatisierungsnetzen in die Office-IT ist meist gut abgesichert. Dabei ist aber die Absicherung in die andere Richtung von viel größerer Bedeutung, da der Einbruch in das Netzwerk oft über die Office-IT erfolgt. Häufig gibt es unterschiedliche Zuständigkeiten und das OT-Netz wird nicht durch eine zentrale IT mitbetreut. Eine strikte Trennung der Netzwerke ist also Pflicht. Etabliert haben sich Sicherheitszonen und Sicherheitszellen – das Netzwerk wird horizontal in Sicherheitszonen und vertikal in Sicherheitszellen unterteilt. Die Zonen und Zellen sind untereinander durch Firewalls getrennt, die nur den absolut notwendigen Netzwerkverkehr durchlassen und für jede Richtung genau den Erfordernissen entsprechen. Der nicht autorisierte Zugriff von einem Netzwerkbereich auf den anderen wird dadurch unterbunden. Wird auf einen Netzwerkbereich generell nur lesend zugegriffen, z.B. weil Produktionsdaten in einem überlagerten System gespeichert und ausgewertet werden sollen, empfiehlt sich der Einsatz von speziellen Netzwerkdioden. Diese sind so aufgebaut, dass sie den Netzwerkverkehr physikalisch nur in eine Richtung durchlassen. Aus einem benachbarten, evtl. kompromittierten Netzsegment heraus ist es daher nicht möglich, auf den so geschützten Bereich zuzugreifen. Der Thin[gk]athon, veranstaltet vom Smart Systems Hub, vereint kollaborative Intelligenz und Industrie-Expertise, um in einem dreitägigen Hackathon innovative Lösungsansätze für komplexe Fragestellungen zu generieren. ‣ weiterlesen

Innovationstreiber Thin[gk]athon: Kollaborative Intelligenz trifft auf Industrie-Expertise

Sicherer Fernzugriff

Ein nach Zonen und Zellen aufgeteiltes Netzwerk darf nicht durch die ‚Hintertür‘, wie z.B. durch Fernwartungszugänge, wieder angreifbar werden. Der Wunsch von Anlagenbauern und Automatisierungsunternehmen jederzeit auf die Anlagen zugreifen zu können, um im Störfall schnell helfen zu können, ist verständlich. Ein sicherer Zugang für eine Fernwartung ist auch möglich und sinnvoll, wenn einige Grundlagen berücksichtigt werden: Der Zugang von außen darf nicht direkt auf die Anlage erfolgen, sondern geht immer über eine sogenannte Demilitarisierte Zone (DMZ). Der Zugang wird zusätzlich aktiv von ‚innen‘ durch einen verantwortlichen Mitarbeiter vor Ort freigegeben. Dabei gilt das vier-Augen-Prinzip: Der Mitarbeiter kann bei Bedarf beobachten, welche Arbeiten durchgeführt werden. Und schließlich muss sichergestellt werden, dass der Zugriff nur auf den betroffenen Anlagenteil möglich ist und nicht generell eine Verbindung ins Anlagennetz hergestellt wird, über die auch andere Anlagenteile erreichbar sind. Zusätzlich zu den physikalischen Sicherheitsmaßnahmen gilt es auch eine durchgängige Benutzerverwaltung zu etablieren. Hierfür wird das Need-to-know Prinzip eingesetzt. Die Benutzer erhalten nur genau die Rechte, die sie für die Ausübung ihrer Tätigkeiten benötigen. Oftmals werden Benutzern aus Bequemlichkeit zu viele Rechte eingeräumt. Dabei schützt eine strikte Rechteverwaltung nicht nur vor Sabotage, sondern auch vor versehentlichen Änderungen wichtiger Anlagenparameter.

Ein Plan für den Notfall

Sollte es dennoch zu einem Störfall gekommen sein, kann ein im Vorfeld erstellter Notfallplan sowie ein Plan zur Wiederherstellung hilfreich sein. Dafür können Unternehmen auch auf externe Partner zurückgreifen. Dabei spielen nicht nur aktuelle Backups eine Rolle. Es sollte auch regelmäßig geprüft werden, ob sich die Backups auch tatsächlich fehlerfrei wiederherstellen lassen.