Endpoint Security bei Kaschke Components

Beast und DeepRay gegen Hacker

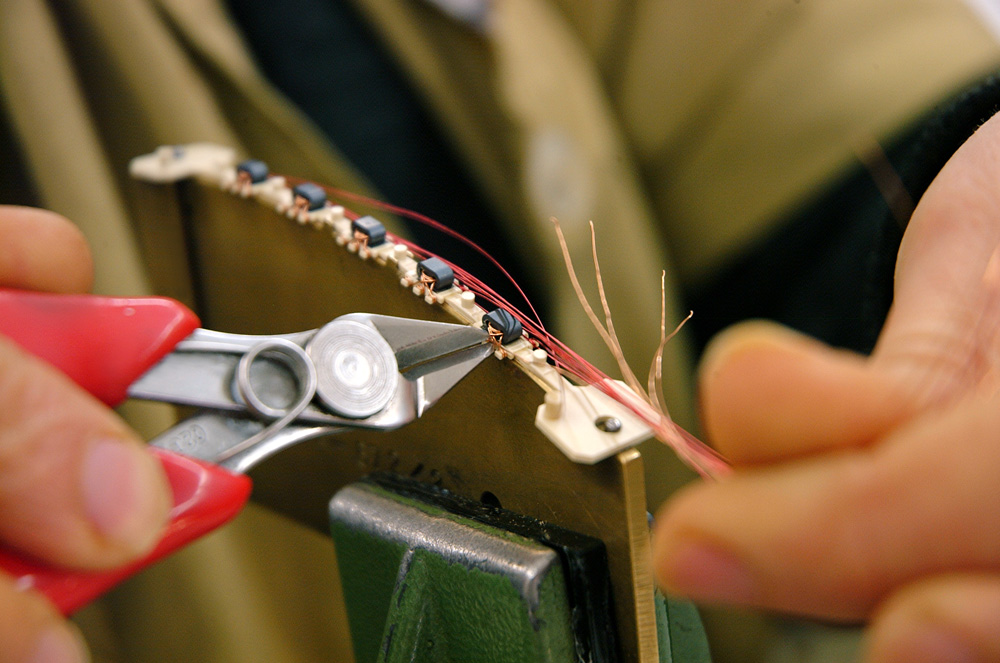

Kaschke Components entwickelt und produziert unter anderem Ferrite und induktive Bauelemente für zahlreiche Branchen. Um die eigene IT-Infrastruktur abzusichern, setzt der Betrieb auf Endpoint Security von G Data CyberDefense.

Vor über 65 Jahren gründete Kurt Kaschke in Göttingen sein Unternehmen zur Herstellung von weichmagnetischen Eisenkernen. Heute beschäftigt der ehemals kleine Familienbetrieb insgesamt rund 2.000 Mitarbeiter an Standorten in Deutschland und Tunesien. Der Kundenstamm reicht von der Automobilindustrie über Applikationen in der Medizintechnik bis hin zur Industrieelektronik. Präzise Fertigung und zuverlässige Auftragsabwicklung sind auf diesen Märkten ebenso zentrale Erfolgskriterien, wie sichere Betriebsabläufe. Da die digitalen Systeme auch bei Kaschke Components immer wichtiger werden, gilt das natürlich auch für die IT. Bereits im Jahr 2015 entschied sich das Unternehmen, die IT-Sicherheit zu vereinheitlichen und das zentrale Management vom Sitz in Göttingen für die Niederlassungen zu verbessern. Die Wahl fiel damals auf die Software G Data Endpoint Protection des Bochumer IT-Sicherheits-Unternehmens G Data CyberDefense. Die Security-Software erfüllt eine Reihe von Anforderungen der Göttinger Firma: Sie sollte sich einfach und zentral verwalten lassen sowie wirksam schützen. „Wichtig war außerdem eine optimale Unterstützung bei der Einbindung der Lösung in die bestehende Infrastruktur, weil wir unser IT-Management weitgehend in Eigenregie erledigen wollen“, sagt Marcel Fedorczuk, IT-Leiter Kaschke Components GmbH. Updates lassen sich einspielen, ohne die Netzwerkleistung zu senken. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Nur erbrachte Leistung zahlen

Seit fünf Jahren nutzt Kaschke Components die Software Endpoint Protection mit einer Lizenz für 350 Clients. Das Lizenzmodell sieht dabei vor, dass Kaschke effektiv nur das zahlt, was sie auch in Anspruch nimmt. Mit dem Tool G Data Administrator hält Fedorczuk die Sicherheitslösung im Blick: Die Verwaltungsoberfläche arbeitet netzübergreifend und kann so für alle Clients im Unternehmen verwendet werden, selbst wenn sie an verschiedenen Standorten betrieben werden. Die eingebundenen Clients werden strukturiert gelistet. Sie können auch aus dem Active-Directory ausgelesen werden. So kann die Organisationsstruktur in das Tool importiert werden, was die Arbeit mit dem Programm beschleunigt. Der Thin[gk]athon, veranstaltet vom Smart Systems Hub, vereint kollaborative Intelligenz und Industrie-Expertise, um in einem dreitägigen Hackathon innovative Lösungsansätze für komplexe Fragestellungen zu generieren. ‣ weiterlesen

Innovationstreiber Thin[gk]athon: Kollaborative Intelligenz trifft auf Industrie-Expertise

Software ohne Hintertür

Für den Betrieb im Unternehmen ist das Modul Policy Manager mit seiner integrierten Gerätekontrolle besonders nützlich. „Mit der Lösung können wir zu jederzeit Zugriffe auf Wechselmedien steuern und kontrollieren. Mit wenigen Klicks haben wir festgelegt, welche Medien von welchen Anwendern ins Firmennetz dürfen und welche nicht“, schildert Fedorczuk. Zudem ist sich der Komponentenhersteller sicher, mit einem IT-Sicherheitsanbieter gut zu fahren, der seinen Standort in Deutschland hat. Die Produkte entsprächen somit dem hiesigen Recht, ohne vorinstallierte ‚Hintertüren‘, sagt Fedorczuk. Darüber hinaus arbeiten die Entwickler bei G Data stetig daran, den Cyberkriminellen einen Schritt voraus zu sein. Neue Technologien der Endpoint Protection Plattform (EPP) wie Beast und DeepRay vereiteln auch trickreich getarnte Angriffsversuche.