Defense in Depth

Sicherheit in acht Schichten

Zentraler Bestandteil der Normenreihe IEC62443 ist der Defense-in-Depth-Ansatz, der Produktionsanlagen vor Cyberangriffen schützen soll. Was verbirgt sich dahinter und wie können Unternehmen eine solche Strategie umsetzen?

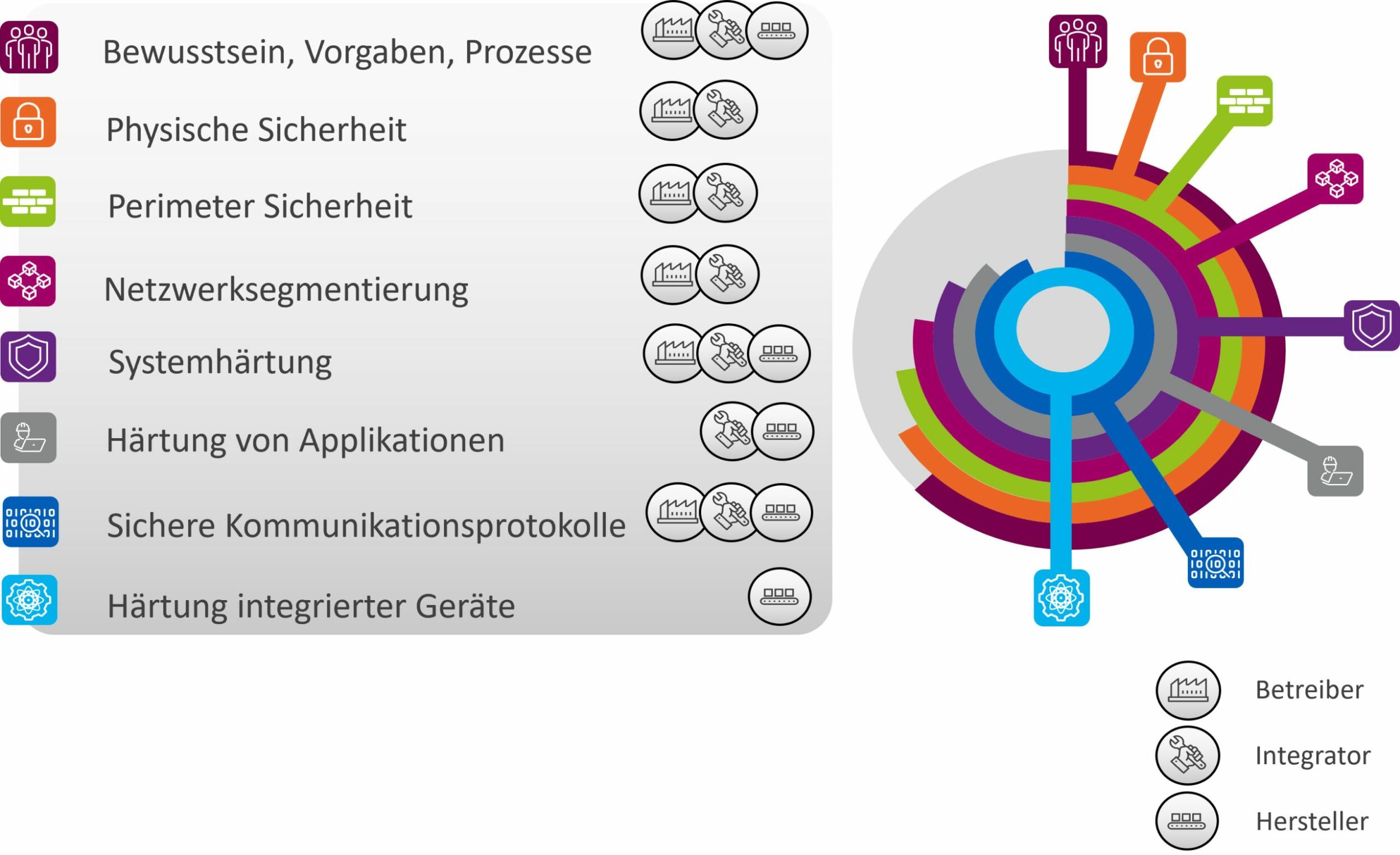

Die Vernetzung von IT und OT schreitet voran. Viele Industrieunternehmen haben ihre Produktion mit ERP- und MES-Systemen (Manufacturing Execution System) verknüpft, um Prozesse zu steuern und Daten auszutauschen. Maschinen verfügen zudem oft über einen Fernwartungszugang. Auch wenn noch wenige Cyberangriffe direkt auf die Produktion abzielen, häufen sich Fälle, bei denen die Produktion indirekt von Cyberangriffen betroffen ist und nicht produziert werden kann. Denn wenn ERP- und MES-System ausfallen, kommen Fertigungsauftragsdaten nicht mehr an den Anlagen an. Immer wieder zeigen aktuelle Vorfälle, wie Cybersicherheit sowohl IT als auch OT betrifft. Schutzmaßnahmen aus der IT Security lassen sich jedoch nur eingeschränkt auf die OT, die Betriebstechnik, übertragen. Denn im Produktionsumfeld gelten besondere Anforderungen an Verfügbarkeit und Prozessintegration. Speziell für die Automatisierungstechnik wurde daher die Normenreihe IEC62443 entwickelt. Anders als der IT Security-Standard ISO27000 sind die Dokumente auf die Bedingungen und Anforderungen im industriellen Umfeld ausgerichtet. Dabei handelt es sich um ein mehrschichtiges Modell aus verschiedenen technischen und organisatorischen Maßnahmen. Für die OT sollten folgende acht Schichten berücksichtigt werden:

Bewusstsein, Vorgaben und Prozesse:

Zunächst geht es um den organisatorischen Rahmen. Dazu zählt das Asset Management: Wenn Firmen ihre kritischen Systeme kennen, können sie diese schützen. Notfallpläne helfen, die Geschäftskontinuität im Falle eines Angriffs sicherzustellen. Wichtig sind auch Security-Awareness-Maßnahmen für die Beschäftigten in OT und IT. Diese zu schulen und an neue Herausforderungen anzupassen gilt als wichtigste Maßnahme eines gesamtheitlichen Cyber-Security-Konzepts. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Physische Sicherheit: Die zweite Schicht besteht aus Vorkehrungen, die oft außen vor bleiben. Physischen Zugangskontrollen können etwa dafür sorgen, dasss nur berechtigte Personen Zutritt haben. Schaltschränke in der Produktion sollten immer abgeschlossen sein und auch Videoüberwachung kann in großen Hallen helfen, den Überblick zu wahren. Außerdem empfiehlt es sich, nicht benötigte Netzwerk- und USB-Ports von z.B. Industrie-PCs mit Wachsplomben zu versiegeln, um etwa den Anschluss fremder USB-Stick vorzubeugen.

Perimeter-Sicherheit: Zum Standard gehören Schutzmaßnahmen am Perimeter, also dem Übergang zwischen Netzwerken mit unterschiedlichen Sicherheitsanforderungen – etwa Produktions- und Corporate-IT-Netzwerk oder dem internen Netzwerk und dem Internet. Dazu werden am Übergang zwischen den Netzwerken Next-Generation-Firewalls vorgesehen, die den Datenverkehr kontrollieren. Dabei gilt es im Produktions- oder OT-Netzwerk auf Lösungen zu achten, die eine tiefere Analyse der gängigsten OT-Kommunikationsprotokolle bieten. Ein Grund, warum der Übergang zum Produktionsnetzwerk immer stärker aufgeweicht wird, sind Fernwartungsverbindungen zu Maschinen und Anlagen. Betreiber sollten auf ein einheitliches Konzept für alle Hersteller und Integratoren setzen, damit keine unkontrollierten Fernzugriffe erfolgen können. Konsolidierung ist hierbei ein entscheidender Faktor, denn das Fernwartungssystem selbst muss auch gewartet werden, um die Angriffsfläche nicht zu vergrößern.

Netzwerksegmentierung: Ein zentraler Schutzmechanismus ist die Netzwerksegmentierung. In der IEC62443 liest man dabei von Zonen und Leitungen (Zones and Conduits). Ziel ist es, auch zwischen den Netzwerksegmenten Kontrollen einzuführen. In der IEC62443 wird dazu eine Netzwerksegmentierung nach sinnvollen logischen oder physikalischen Kriterien gefordert. Eine Zone könnte Komponenten umfassen, die unbedingt miteinander kommunizieren müssen oder sich im selben Risikobereich befinden. Die Safety-relevanten Systeme sind in einem eigenen Netzwerksegment zu gruppieren, da diese in Echtzeit kommunizieren und im Ernstfall schnell reagieren müssen.

Systemhärtung: Die im industriellen Umfeld verwendeten IT-Komponenten arbeiten meist mit Windows- und Linux-Betriebssystemen. Allerdings laufen diese oft mehrere Jahre, ohne gepatcht oder upgedatet worden zu sein. Umso wichtiger ist, dass diese Workstations und Industrie PCs gehärtet werden. Dazu gehört mindestens, nicht benötigte Dienste und Applikationen zu löschen, sowie wenn möglich, Anti-Viren-Software einzusetzen und Patches und Updates einzuspielen. Oft ist das nicht umsetzbar – etwa, weil die eingesetzten Betriebssysteme nicht mehr unterstützt werden oder durch ein Update die Herstellergarantie der Anlage erlischt. Systeme ohne Internetzugang können zudem keine Malware-Pattern nachladen. Eine Whitelisting-Lösung kann trotzdem für Schutz sorgen. Das Manufacturing Execution System (MES) HYDRA optimiert Produktionsprozesse für Fertigungsunternehmen, um Wettbewerbsvorteile zu erzielen. ‣ weiterlesen

MES-Integrator und 360-Grad-Partner für optimierte Fertigung

Härtung von Applikationen: Auch Applikationen, die auf ihren Automatisierungskomponenten laufen, sollten gehärtet werden. Automatisierungskomponenten wie Steuerungen (SPS) verfügen etwa über integrierte Dienste, wie einen Webserver, der Systeminformationen oder eine Visualisierung bereitstellt, einen FTP-Server für den Datenaustausch und einen OPC UA Server. Hersteller und Systemintegratoren sollten – wenn möglich – Dienste wie SFTP anstatt des unverschlüsselten FTP verwenden. Unbenötigte Dienste sollten deaktiviert werden.

Sichere Kommunikationsprotokolle: Im Produktionsbereich werden viele Daten ausgetauscht, sowohl zwischen Komponenten, als auch mit übergeordneten Systemen zur Prozessdatenerfassung, Prozessvisualisierung oder dem ERP-System. Diese Kommunikation sollte über sichere Protokolle erfolgen. Als Standard-Architektur für die plattformunabhängige Kommunikation hat sich OPC UA etabliert. OPC UA unterstützt sowohl Verschlüsselung als auch ein Rollen- und Rechtemanagement. Die Sicherheit wurde vom BSI bestätigt. Anlagenbetreiber sollten Hersteller und Systemintegratoren in die Pflicht nehmen, sichere Kommunikationsschnittstellen wie OPC UA in ihren Komponenten bereitzustellen. Vor allem wenn die Kommunikation über mehrere Netzwerksegmente hinweg gewährleistet werden muss.

Härtung integrierter Geräte: Hier stehen die Hersteller in der Verantwortung: So muss ‚Security by Design‘ bereits im Entwicklungsprozess ihrer Produkte eine zentrale Rolle spielen und umgesetzt werden. Dabei unterstützten der Abschnitt 4-1 und 4-2 der IEC62443 mit Anforderungen an eine sichere Produktentwicklung und technische Anforderungen an sichere Automatisierungskomponenten. Dazu gehört etwa die Sicherheit von Drittkomponenten zu überprüfen. Denn wer z.B. einen unsicheren TCP/IP-Stack in sein Betriebssystem integriert, bindet auch dessen Schwachstellen ein. Ein sicherer Software-Entwicklungsprozess ist für Komponentenhersteller umso wichtiger, je komplexer die Anforderungen an ihre Produkte werden.

In Summe wirksames Konzept

Das Zusammenspiel aller Schichten macht ein Defense-in-Depth-Modell wirksam. Die Summe der Maßnahmen erschwert es Angreifern erheblich, bis in die sensiblen Bereiche eines Unternehmens vorzudringen und erhöht die Resilienz gegenüber negativen Einflüssen von außen. Welche Maßnahmen genau umgesetzt werden, muss immer individuell zusammen mit dem zu schützenden Unternehmen abgestimmt werden. Spezialisierte Dienstleister helfen dabei.