SAP-Systeme absichern

Die Kronjuwelen schützen

Ob Kundendaten, personenbezogene Daten im HR-System oder Informationen für die Produktionsplanung: Bei SAP-Systemen geht es oft um sensible und unternehmenskritische Daten – gewissermaßen um die Kronjuwelen eines Unternehmens. Und die geraten immer stärker ins Visier der Wirtschaftsspione und müssen daher besonders geschützt werden.

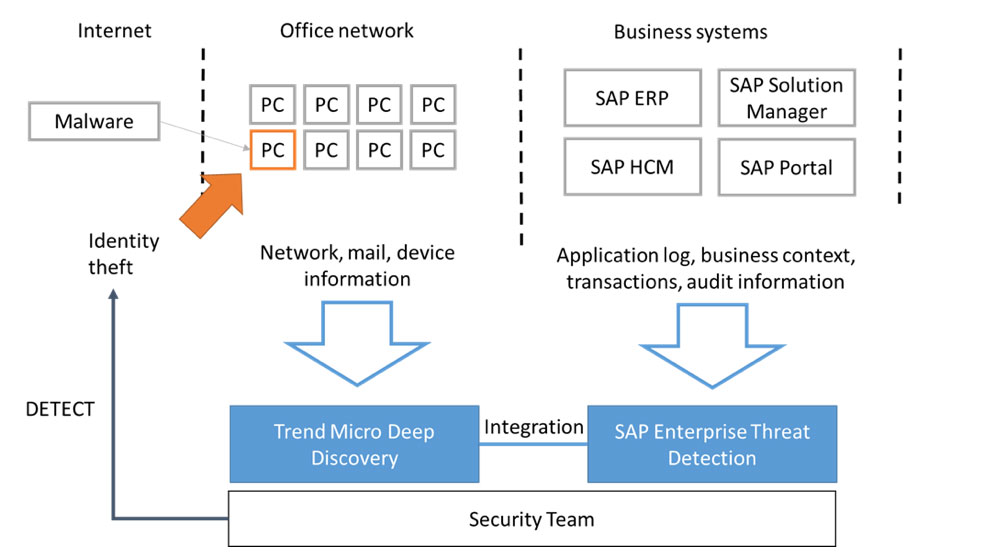

Schutz wird auch deshalb benötigt, weil sich die SAP-Welt seit längerem im Umbruch befindet und vorher abgeschottete Systeme durch neue Technologien wie Cloud-Computing, Big Data und mobile Endgeräte offener werden. Unternehmenskritische Daten gehören ebenso zu den bevorzugten Angriffszielen von Hackern wie automatisierte Prozesse, die sie ausspionieren und manipulieren möchten. Unternehmen müssen daher ihre Sicherheitsmechanismen diesen Gegebenheiten anpassen. Es gilt, Angriffe möglichst zu vermeiden oder zumindest in einem frühen Stadium zu erkennen. Dem stehen Tools und Techniken der Kriminellen gegenüber, die bei gezielten Angriffen zum Einsatz kommen: Sie sind ‘by Design’ darauf ausgerichtet, die Standard-Sicherheitslösungen mit ihren generischen Signaturen zu überlisten. Dabei kann es sich beispielsweise um Brute-Force-Attacken, internen Rechtemissbrauch, Manipulation von Geschäftsprozessen, das Ausnutzen unsicherer Systemkonfigurationen oder Identitätsdiebstahl handeln; letzteres ist eine weit verbreitete Angriffstechnik, die auf dem Endgerät eines Mitarbeiters beginnt und nicht direkt auf einem Geschäftssystem. Die neunte Ausgabe von Rockwell Automations „State of Smart Manufacturing“ Report liefert Einblicke in Trends und Herausforderungen für Hersteller. Dazu wurden über 1.500 Fertigungsunternehmen befragt, knapp 100 der befragten Unternehmen kommen aus Deutschland. ‣ weiterlesen

KI in Fertigungsbranche vorn

Risiken abschätzen, Gegenmaßnahmen einleiten

Hier setzen SAP und Trend Micro mit einer gemeinsam gestalteten Lösung zum Schutz geistigen Eigentums an. Mit ihr können Unternehmen gezielte Angriffe frühzeitig erkennen, Risiken abschätzen und Gegenmaßnahmen einleiten. Beide Anbieter haben einen unterschiedlichen Ansatz, der jeweils für sich einen Teil des Problems erkennt und löst: Die Integration von Trend Micros Sicherheits-Appliance ‘Deep Discovery’ mit SAPs Analyselösung ‘SAP Enterprise Threat Detection’ soll dem Schutz geistigen Eigentums dienen und Manipulation sowie Diebstahl von Daten verhindern. Um gezielte Angriffe zu unterbinden und Datenverlust zu vermeiden, überwacht Trend Micro das Netzwerk auf Anomalien und kann ungewöhnliche Ereignisse – wie beispielsweise die Kontaktaufnahme zu unbekannten und/oder möglicherweise gefährlichen Web-Ressourcen – erkennen und blocken. Allerdings gehen Angreifer in diesem Feld nicht immer eindeutig vor, so dass man heute auch gerne von Indikatoren für Angriffe (‘indicator of compromise’/IOC) spricht. Schwierig wird es immer dann, wenn der Angriff mit bereits anderweitig erfolgtem Identitätsdiebstahl erfolgt. Das heißt, wenn es den Angreifern gelingt, Passwörter und Zugangsdaten auszuspionieren – um mit deren Hilfe dann auf unternehmenskritische Daten zuzugreifen. Das Verwalten solcher Daten ist in der Regel Aufgabe von SAP-Lösungen. Hier überwacht SAP Enterprise Threat Detection verdächtiges Nutzer- oder Systemverhalten auf Anwendungs- beziehungsweise Prozessebene und sie kann interne wie externe Bedrohungen für die Systeme erkennen. Durch Harmonisierung und Standardisierung der technischen Informationen sind auch nicht mit SAP vertraute Security-Experten in der Lage, die Daten zu analysieren. Selbstverständlich existiert auch hier das Problem, dass Zugriffsdaten alleine erst einmal keinen Alarm auslösen – wenn nicht bekannt ist, dass sie ‘gestohlen’ wurden. Allerdings kann die SAP-Lösung gewöhnliche von ungewöhnlichen Datenabfragen beziehungsweise von Anomalien unterscheiden und deshalb auch hier einen Indikator für einen Angriff definieren. Jeder der von beiden Herstellern gefundene IOCs mag für sich alleine keine Bedrohung ergeben. Durch die Zusammenarbeit der beiden Hersteller können sich diese Indikatoren aber zu einem größeren Bild zusammensetzen lassen – was nun wiederum das Risikomanagement erleichtert und Gegenmaßnahmen definieren lässt. So können die unregelmäßige und seltene Kontaktaufnahme eines Client im Netzwerk mit einem ausländischen Server, die durch Trend Micros Lösung entdeckt wurde, und die ungewöhnliche Abfrage nach Kundendaten im SAP-System vom selben Client zu einem Gesamtbild beitragen, das die umgehende Isolierung dieses Client-Rechners zur Folge haben kann.

Ungewöhnliche Eingriffe in Geschäftsprozesse aufdecken

Auch andere Angriffsszenarien lassen sich hierdurch stoppen. So ist die als ‘Business Process Compromise’ bekannte Angriffsmethode, bei der Daten nicht gestohlen, sondern lediglich manipuliert werden, wesentlich einfacher und schneller zu entdecken. Auch hier geht es um ungewöhnliche Eingriffe in einen Geschäftsprozess durch dazu berechtigte Mitarbeiter. Der Begriff ‘Business Process Compromise’ beschreibt einen Angriff, bei dem die Täter im ersten Schritt ausspähen, wie sich ihr Opfer verhält, bevor sie im zweiten Schritt dessen Prozesse für ihre eigenen kriminellen Zwecke missbrauchen. Anders als bei dem auch ‘Chefmasche’ genannten ‘Business Email Compromise’ – bei dem die Gefahr meist in menschlichem und technischem Fehlverhalten liegt – beruht diese Angriffskategorie auf einem tiefgehenden Verständnis der Cyberkriminellen dafür, wie die Prozesse innerhalb eines Unternehmens ablaufen. Ziel ist es, herauszufinden, welche Geschäftsprozesse in einem Unternehmen automatisiert und damit unauffällig ablaufen. Beispielsweise bei der Rechnungserstellung, bei Überweisungen oder großen Finanztransaktionen. Bislang bekannt geworden sind etwa die Fälle der Bangladesch Bank und der britischen Tesco Bank, die bei derartigen Angriffen umgerechnet etwa 95 beziehungsweise drei Millionen Euro verloren, während 2013 das Liefercontainer-System des Antwerpener Hafens gehackt wurde, um offenbar vor allem Drogen zu schmuggeln. Der Thin[gk]athon, veranstaltet vom Smart Systems Hub, vereint kollaborative Intelligenz und Industrie-Expertise, um in einem dreitägigen Hackathon innovative Lösungsansätze für komplexe Fragestellungen zu generieren. ‣ weiterlesen

Innovationstreiber Thin[gk]athon: Kollaborative Intelligenz trifft auf Industrie-Expertise

Gemeinsam gegen Datenverluste

Wenn also Trend Micros Lösung der SAP-Lösung mitteilen kann, dass hier ein begründeter Verdacht vorliegt, dass diese ungewöhnlichen Zugriffe in Zusammenhang mit einer bereits im Vorfeld stattgefundenen Attacke stehen könnten, so ergibt sich auch hier eine Warnmeldung. Und die wird dann zumindest eine Überprüfung der Vorgänge nach sich ziehen. Die Zusammenarbeit zwischen dem deutschen Software-Hersteller und dem japanischen IT-Sicherheitsanbieter soll Unternehmen also die Erkennung von gezielten Angriffen, die Einschätzung der damit verbundenen Risiken sowie die Auswahl der entsprechenden Gegenmaßnahmen erleichtern. Beide Firmen verfolgen dabei einen unterschiedlichen Ansatz, der jeweils für sich einen Teil der Angriffskette erkennt. In der Zusammenarbeit wird dann der jeweilige Mehrwert potenziert und Angriffe lassen sich besser identifizieren.